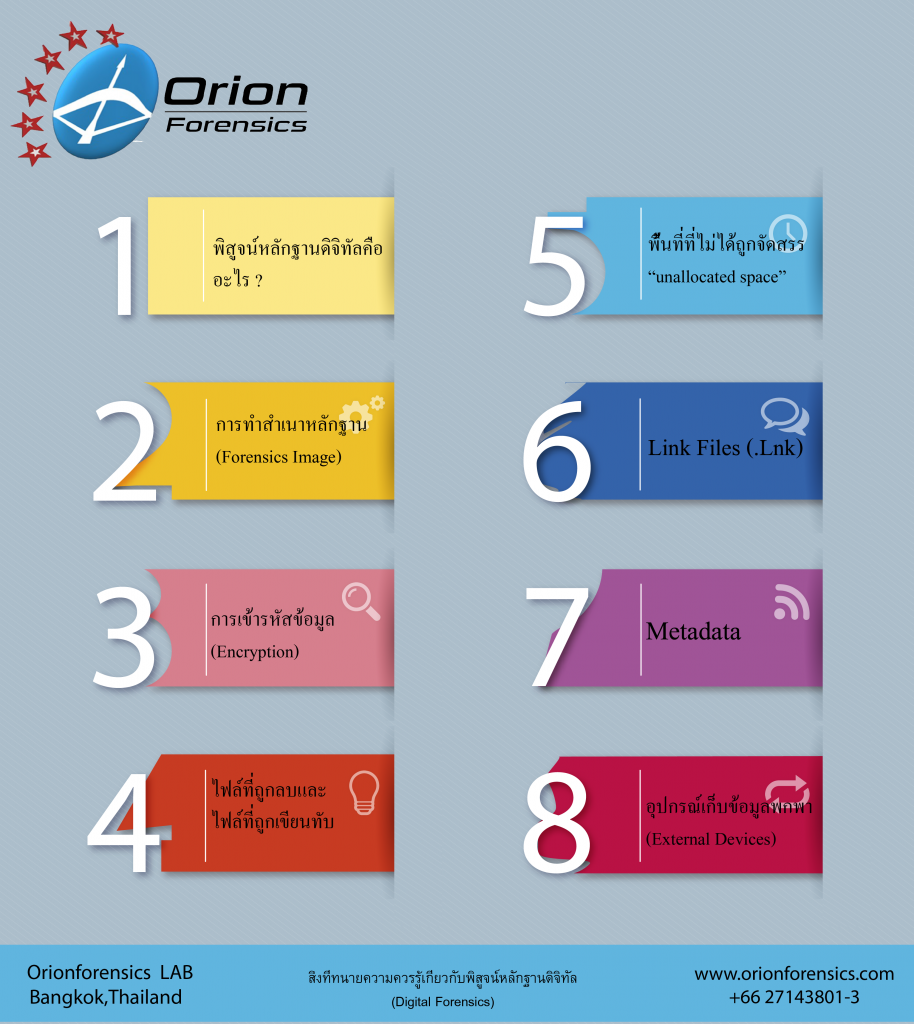

สิ่งที่ทนายความควรรู้เกี่ยวกับการพิสูจน์หลักฐานดิจิทัล (Digital Forensics)

สิ่งที่ทนายความควรรู้เกี่ยวกับ การพิสูจน์หลักฐานทางดิจิทัล (Digital Forensics) หรือพยานหลักฐานอิเล็กทรอนิกส์

ทุกวันนี้คดีทางกฎหมายส่วนใหญ่มักจะมีส่วนของหลักฐานอิเล็กทรอนิกส์เข้าไปเกี่ยวข้องด้วย ซึ่งหากมีการตรวจสอบและวินิจฉัยอย่างถูกต้องย่อมเป็นโอกาสที่ดีที่จะเข้ามาช่วยในคดีความ โดยการตรวจสอบดังกล่าวจะสามารถเปิดเผยข้อมูลต่าง ๆ ที่น่าสนใจ ซึ่งขอบเขตและค่าใช้จ่ายที่ใช้ในการวิเคราะห์มักขึ้นอยู่กับลักษณะของคดี ดังนั้นถือเป็นสิ่งสำคัญมากสำหรับผู้ตรวจสอบที่จะต้องมีความเข้าใจที่ชัดเจนเกี่ยวกับคดีที่เกิดขึ้น

บ่อยครั้งที่ผู้เชี่ยวชาญมักได้ยินคำถาม เช่น Computer Forensics คืออะไร , Computer Forensics สามารถช่วยคลี่คลายคดีได้อย่างไร ,ทำไมเราต้องทำ Forensics Image ทั้งๆที่ เจ้าหน้าที่ IT ก็สามารถ Copy ข้อมูลจาก Hard disk เองได้ มาหาคำตอบกันครับ

1.พิสูจน์หลักฐานดิจิทัลคืออะไร

Computer Forensics / Digital Forensics เป็นศาสตร์ที่เกี่ยวข้องกับการกู้คืนและตรวจสอบข้อมูลต่างๆที่พบในอุปกรณ์อิเล็กทรอนิกส์ซึ่งมักจะเกี่ยวข้องกับคดีอาชญากรรมหรือการตรวจสอบองค์กร เช่น ทุจริตในองค์กรเป็นต้น ซึ่งสามารถตรวจสอบอุปกรณ์ต่างๆดังต่อไปนี้: คอมพิวเตอร์, Laptop, Hard disk, Flash Drive การ์ดหน่วยความจำ (เช่นที่พบในสมาร์ทโฟนและกล้องดิจิทัล) โทรศัพท์มือถือ และ GPS และอุปกรณ์ดิจิทัลอื่นๆ

2.การทำสำเนาหลักฐาน (Forensics Image)

การทำสำเนาหรือที่เรียกว่า Forensics Image คือการทำสำเนาแบบบิตต่อบิต ของอุปกรณ์ที่กำลังตรวจสอบ มักเป็นขั้นตอนแรกก่อนที่การตรวจสอบหรือการวิเคราะห์จะเริ่มขึ้น ซึ่งขณะการทำสำเนานั้นไฟล์ทั้งหมดจะสามารถอ่านได้อย่างเดียวเท่านั้น ไม่สามารถเปลี่ยนแปลงแก้ไขได้ พร้อมกับตรวจสอบค่าแฮช (hash) ของข้อมูล โดยค่าแฮชดังกล่าวเปรียบเสมือนลายนิ้วมือของข้อมูลเพื่อยืนยันว่าข้อมูลก่อนการตรวจสอบและหลังการตรวจสอบไม่ได้ถูกแก้ไข ข้อมูลที่ได้จากการทำ Forensics image รวมถึงข้อมูลเหล่านี้ เช่น files unallocated space หรือพื้นที่ว่างใน hard drive . โดยการทำ Forensics image นั้น ต้องทำโดยซอฟต์แวร์ที่ได้มาตรฐานและผู้เชี่ยวชาญที่ผ่านการฝึกฝนมาอย่างดี. บางครั้งข้อมูลอาจมีการเข้ารหัส (จะกล่าวเพิ่มเติมในหัวข้ออื่น) จึงจำเป็นต้องทำ “live forensic image” คือการทำสำเนาพยานหลักฐานคอมพิวเตอร์ในขณะที่ยังคงเปิดใช้งานและเข้าสู่ระบบโดยผู้ใช้อยู่

3.สำเนาหลักฐาน (Forensic Copy)

สำเนาหลักฐาน (Forensic Copy) คือการรวบรวมและเก็บรักษาไฟล์ต่างๆในรูปแบบที่เป็นสำเนาของข้อมูลที่แน่นอนและไม่เปลี่ยนแปลงรวมถึงข้อมูลเมตาของไฟล์ต้นฉบับ ซึ่งสำเนาดังกล่าวอาจจะเก็บรักษาบนเซิร์ฟเวอร์หรือบนคลาวด์ที่ขณะนี้ได้รับความนิยมอย่างมาก

4.การเข้ารหัสข้อมูล (Encryption)

คือข้อมูลซึ่งถูกแปลงให้อยู่รูปแบบที่ไม่สามารถเข้าถึงได้เมื่อไม่มีพาสเวิร์ดหรือคีย์ในการถอดรหัส นี่คือสิ่งที่มักถูกมองข้าม โดยหากมีเข้ารหัสดังกล่าว ผู้ตรวจสอบจำเป็นจะต้องมีคีย์เพื่อใช้ในการถอดรหัส แต่หากไม่มีคีย์ดังกล่าว จำเป็นต้องทำ “live forensic image” เนื่องจากข้อมูลจะถูกถอดรหัสไปแล้ว ซึ่งปัจจุบันหลายๆองค์กรหรือบุคคลต่างๆมีการเพิ่มระดับการรักษาความปลอดภัยของอุปกรณ์ต่างๆด้วยวิธีดังกล่าว

5.ไฟล์ที่ถูกลบและไฟล์ที่ถูกเขียนทับ

อุปกรณ์ดิจิทัลส่วนใหญ่มักจะมีไฟล์ที่ถูกลบรวมอยู่ด้วย ซึ่งการตรวจสอบโดย Computer forensics สามารถกำหนดรายการของไฟล์ที่ถูกลบและไฟล์ที่ถูกเขียนทับได้ โดยไฟล์ที่ถูกลบส่วนใหญ่นั้นจะสามารถกู้คืนได้ทั้งหมดเมื่อไฟล์บนฮาร์ดไดร์ฟถูกลบ ไฟล์เหล่านั้นยังไม่ได้หายไปจริงๆจะถูกทำเครื่องหมายไว้ว่าเป็นไฟล์ที่ถูกลบ และเนื้อที่ส่วนนั้นจะถูกจัดให้เป็นพื้นที่ที่ไม่ได้ถูกจัดสรร “unallocated space” หากมีข้อมูลใหม่เขียนทับลงบนพื้นที่ดังกล่าว อาจจะทำให้ไม่สามารถกู้ข้อมูลคืนได้อย่างสมบูรณ์

การไม่มีไฟล์ที่ถูกลบในอุปกรณ์หรือฮาร์ดไดร์ฟที่ถูกวิเคราะห์อาจเป็นสัญญาณของการตั้งใจที่จะลบข้อมูลแบบถาวร (Data Wiping), การติดตั้งระบบปฎิบัติการใหม่ รวมไปถึงการปกปิดข้อมูลประเภทอื่น

6.พื้นที่ที่ไม่ได้ถูกจัดสรร “unallocated space”

ในแต่ละครั้งที่มีการทำ Forensics Image จะมีพื้นที่ที่ไม่ได้ใช้งานของฮาร์ดไดร์ฟหรือที่เรียกว่า “พื้นที่ที่ไม่ได้ถูกจัดสรร(unallocated)” โดยพื้นที่ส่วนนี้จะเก็บข้อมูลหรือไฟล์ที่ถูกลบไปแล้ว เมื่อระบบปฏิบัติการใช้พื้นที่นี้เพื่อเขียนข้อมูลใหม่ไฟล์ก่อนหน้านั้นจะไม่สามารถกู้คืนได้ อย่างไรก็ตามอาจมีพื้นที่ที่อาจกู้คืนได้บางส่วน หากข้อมูลใหม่มีขนาดเล็กกว่าข้อมูลก่อนหน้า กล่าวอีกนัยหนึ่งถ้าเอกสารห้าหน้าถูกลบและเขียนทับด้วยเอกสาร 3.5 หน้า อาจยังสามารถกู้คืน 1.5 หน้า จากเอกสารต้นฉบับได้ กระบวนการนี้เรียกว่า “carving” หรือ ” carving unallocated space ” คือเป็นกระบวนการรวมรวมหรือประกอบข้อมูลจากแฟรกเมนต์ (Fragment) ที่อยู่แยกกันเป็นชิ้นๆบนฮาร์ดไดร์ฟเพื่อให้ได้ไฟล์ ในกรณีที่แฟ้มระบบ(File system)ไม่มีเมทาเดต้า (Meta data)

7.Link Files (.Lnk)

อาจเป็นที่นำมาประกอบเพื่อเป็นหลักฐานด้วยทั้งนี้ขึ้นอยู่กับลักษณะของเคสนั้นๆ ซึ่งไฟล์ .Lnk มันแสดงให้เห็นว่าไฟล์นั้นมีอยู่จริง และถูกเข้าถึงบนระบบนั้นแม้ว่ามันจะไม่อยู่อีกต่อไปหรือถูกลบ โดยไฟล์. lnk นั้นเป็นจะเป็น shortcut ที่ชี้ไปยังแอปพลิเคชันหรือไฟล์

ไฟล์นี้สร้างขึ้นโดยระบบปฏิบัติการหรือผู้ใช้และเก็บค่าข้อมูลต่างๆเช่น:

•เส้นทาง (original path) หรือตำแหน่งดั้งเดิมของไฟล์

•ข้อมูลเมตาของไฟล์ (วันที่สร้างเข้าถึงและแก้ไข)

•ขนาดไฟล์

•ตำแหน่งไฟล์ – ไม่ว่าจะเป็นการแชร์ผ่าน Network , ชื่อ Volume ,Local drive ,External Harddisk ,Flash drive เป็นต้น

8.อุปกรณ์เก็บข้อมูลพกพา (External Devices)

เมื่อมีอุปกรณ์ภายนอกเชื่อมต่อกับคอมพิวเตอร์หรือ Laptop จะสามารถระบุได้เมื่อมีการพิสูจน์หลักฐานดิจิทัล โดยพื้นฐานแล้วการกระทำต่างๆ อาจทิ้งร่องรอยไว้ในอุปกรณ์ ดังนั้นสิ่งเหล่านี้จึงกลายมาเป็นหลักฐานทีสำคัญของคดีนั้นๆ ได้ อุปกรณ์บางอย่างเช่น External Hard disk บางรุ่นแสดงยี่ห้อและรุ่นของอุปกรณ์ บางตัวจะแสดงหมายเลข Serial ของอุปกรณ์ทำให้ง่ายต่อการร้องขออุปกรณ์นั้นเพื่อทำการตรวจสอบเพิ่มเติม

9.Metadata

คือข้อมูลที่จะบอกรายละเอียดของไฟล์ ซึ่งสามารถบ่งบอกวันที่มีการสร้างไฟล์ วันที่เข้าถึงไฟล์ และวันเวลาที่มีการเปลี่ยนแปลงแก้ไขไฟล์นั้น โดยใช้เครื่องมือเฉพาะทาง ทำให้สามารถมองเห็นชื่อผู้สร้างไฟล์ หรือวันที่สร้างไฟล์นั้นขึ้นมา จำนวนครั้งที่เข้าไปแก้ไขไฟล์ และปริ้นไฟล์ออกครั้งสุดท้ายเมื่อใหร่

สำหรับรูปภาพสามารถระบุอุปกรณ์ที่ถ่ายได้ด้วย เช่นเดียวกับวันที่เวลาและตำแหน่งที่ถ่าย ตัวอย่างเช่นหากคุณมี iPhone ที่เปิดใช้งานระบุ Location ในเครื่องรวมถึงบนรูปภาพ ทุกรูปที่ถ่ายออกมานั้นจะระบุพิกัดตำแหน่งที่ถ่ายภาพนั้นด้วย

สำหรับเจ้าหน้าที่กฎหมายหรือทนายที่ต้องเกี่ยวข้องในการจัดการกับหลักฐานดิจิทัล จำเป็นต้องทราบเกี่ยวกับขั้นตอนการเก็บหลักฐานอิเล็กทรอนิกส์ ที่ได้มาตรฐานและมีขั้นตอนการรักษาหลักฐานที่เป็นมาตรฐานสากล รวมถึงการทำรายงาน และการนำเสนอหลักฐานในชั้นศาลอีกด้วย

CR: www.lawtechnologytoday.org

• บริการ สืบค้น วิเคราะห์ หลักฐานคอมพิวเตอร์ คลิก