Offences according to the 2007 Computer Crime Act , Judgement of the Supreme Court 2600/2563

Offences according to the 2007 Computer Crime Act section 3 and 7, Judgement of the Supreme Court 2600/2563”A case study of an ex-employee who illegally accessed their company email account after have resigned from the company

Read MoreEXPERT WITNESSES – THEIR ROLE & RESPONSIBILITIES

With the Johnny Depp vs Amber Heard trial currently underway and being broadcast live around the world, I thought now would be an appropriate time to discuss what an expert witness is and what their role & responsibilities are.

Read More

Digital Forensics Training to Tokio Marine Life Insurance (Thailand) PCL.

Orion Forensics was invited to conduct a 2-day course training to Tokio Marine Life Insurance (Thailand) PCL. On the first day was an online class ,The training course was Digital Evidence – Unlocking the Secrets, which is a theory course throughout the training. The 2nd day of Training was an In-House Class, which is Workshop class – Forensic Techniques for Auditor -This course is a one day workshop for It /Auditor /Fraud Analyst or those who working on fraud investigations or Who works related to digital evidence. the event hold on 3rd-4th March 2022 .The Location is S31 Sukhumvit Hotel.

Orion Forensics would like to thank Tokio Marine Life Insurance (Thailand) PCL. for giving us the opportunity to lecture and educate employees to upskill of digital forensics and are able to apply digital forensics techniques to adapt to the current work.

Course Training Activity

Day1 (Online Class ,Participants 26 Person).

Day 2 (In-House Class, Participants 15 Person).

All Course Training CLICK

Read MoreCorporate Fraud and Covid-19

Fraud is an intentional act to deprive another of property or money by guile, deception, or other unfair means. Corporate fraud is fraud against a company and can be committed by internal or external parties. Internal fraud is when an employee, manager, or owner commits fraud against their own company such as theft or misuse of company assets. External fraud is committed by third-parties and includes bribery, corruption, hacking, theft and insurance, loans and payment frauds.

It is estimated that organizations globally lose 5 percent of gross revenue to fraud.

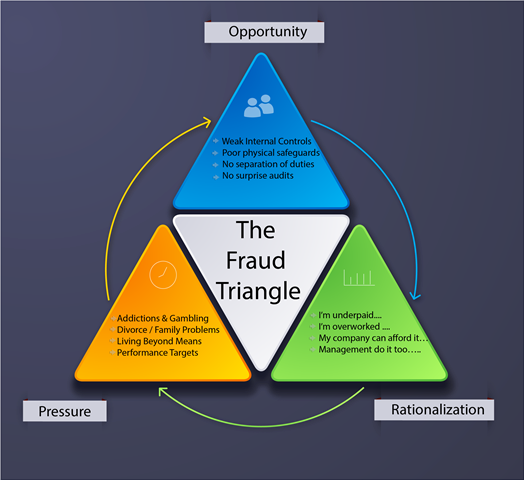

A general understanding of human nature and crime may lead us to believe that corporate fraud is committed by employees with bad intentions and a faulty moral compass. However, fraud experts, after analyzing thousands of cases of corporate fraud, have found that other factors are more important in leading an employee to commit fraud.

These factors are illustrated in the Fraud Triangle. The Fraud Triangle consists of Opportunity, Pressure, and Rationalization. To take a simple example – The petty cash draw in Jack’s company is never locked, is not monitored, and is never reconciled. He has an Opportunity. He is low on cash, it is his girlfriend’s birthday and he has not bought a present yet. He has Pressure. A few hundred dollars will not harm the company, nobody will find out, he is underpaid, and overworked and his boss is an idiot. He now has Rationalization and all three boxes are ticked for Jack to become a corporate fraudster, despite being a generally ethical and well-intentioned employee.

How can the Fraud Triangle help us understand the threat of fraud during the Covid-19 pandemic?

Opportunities – while working from home, many companies have had to quickly introduce new work-processes with fewer controls. Pressure – we all know the pressure faced by many during the pandemic due to uncertainties, reduced salaries, family crises and general anxiety levels. Rationalization – while working from home, employees may feel less connected to their employer and colleagues or they may feel dissatisfaction with their employer for measures taken during the pandemic, such as salary reductions or redundancies, making it easier for them to justify committing fraud.

The Association of Fraud Examiners (ACFE) – the world’s largest anti-fraud organization and provider of anti-fraud training and education (and the source of most of the statistics presented in this article) – has observed a significant increase in fraud as a result of Covid-19. Especially in employee embezzlement, cyber fraud, payment fraud and identity theft caused by less oversight due to remote workforces. ACFE members also report challenges to investigating fraud due to travel restrictions and other lack of access to evidence.

While Covid-19 may have created new opportunities and different kinds of fraud, the fundamentals of fraud and how companies can protect themselves from fraud remain the same. The following are some of the key tools available to companies to reduce the risk of being victims of fraud –

-

- Hotlines – 43 percent of frauds are detected through tips. Organizations with hotlines detect fraud sooner and limit their losses. This illustrates the importance of having a clear reporting mechanism for employees, suppliers, and others to report suspicions of fraud. Most fraudsters are not saving for a rainy day – they tend to live beyond their means and colleagues may pick up on this and report their suspicions. Other red flags of fraud include financial difficulties, unusually close relationships with vendors/customers and addictions.

- Fraud Awareness Training – Employees are more likely to provide tips after they have received training on fraud. They are also less likely to commit fraud if they are aware of the company’s code of conduct and anti-fraud policies and internal controls. Topics will include red flags of fraud, types of fraud, and fraud reporting processes.

- Tone at the Top – Many factors in the Rationalization of a fraud involve poor management. Management and owners must set an example in terms of ethical behaviour and fair treatment of employees and vendors.

- Incident Response Plans – Companies should have a plan in place for how they will respond to fraud or allegations of fraud. This may include identifying external resources that can be called upon to support investigations and legal actions. Once fraud is detected, it is important to collect evidence in a forensically sound manner so it can be used in legal proceedings if necessary. Evidence should also be carefully reviewed before deciding whether legal action can be taken against the fraudsters. Companies often rush to confront a fraudster before sufficient evidence has been gathered to strengthen the company’s position.

- Internal Controls – Most companies will not have the open Petty Cash drawer that helped corrupt poor Jack, but many have comparable vulnerabilities that employees will become aware of over time. Having tighter internal controls including separation of duties, physical safeguards, and surprise audits will reduce the Opportunity factors in the fraud triangle. Many external auditors will also provide internal control review services.

- Fraud Risk Assessments – This involves proactively identifying and mitigating the company’s vulnerabilities to internal and external fraud. It can be done internally or with the support of outside consultants.

- External Audits – External audits of financial statements are also a significant source of fraud discoveries, especially in larger organizations. Identifying potential frauds should be included in the scope of engagement with external auditors.

- Pre-Employment Screening – These include checking of past employment duties, criminal and background checks, educational verification, and reference checks. Organizations should ensure that their employment screening processes comply with data protection laws, with no unauthorized accessing of applicants’ data, and consider the use of a professional screening company.

As the saying goes, prevention is better than cure. Implementing these anti-fraud tools will reduce the risk of your organization becoming a victim of fraud. It will also ensure that, if you do become a victim of fraud, the response will be swift and appropriate, and the damage will be limited.

Author : Peter Holmshaw – Managing Director at Orion Investigation Co.,Ltd.

Read MoreEMAIL BANK TRANSFER FRAUD (BEC) – AVOID BECOMING A VICTIM

We have seen a significant increase in the number of cases where employees responsible for issuing payments on behalf of the company have been tricked into transferring the money into bank accounts under the control of a malicious person (Business Email Compromise). Already in the first 13 days of this year (2022) we have been contacted in relation to three such cases.

How is this type of fraud achieved and what can you do to prevent your company becoming another victim of fraud via email?

The fraudster will can often gain unauthorized access to an email chain via a number of ways. This includes

- Hacking the company network or your vendor’s network

- Unauthorized access by a malicious employee

- Using social engineering or phishing emails

- Using email login details that have become compromised for example by malware located on the computer system or the user using an unsecured WIFI network without a VPN

It should be noted that it is often very difficult to identify how the actual compromise has occurred.

Having gained access to the email chain the fraudster will then create an email address that looks almost identical to an email address within the chain that should be receiving a payment. They will then send an email from the fake email address using an excuse such as “our bank account is being audited so you need to make the payment into this other account of ours”. They will often then follow up with several more emails pushing for the payment to be made as quickly as possible. By using a fake email address, they have now taken control of the conversation. Most victims fail to notice the slight differences between the real email address and the fake one. As a result, all further emails are being diverted away from the intended real recipient to the fraudster. Once the payment has been made it will be extremely difficult to get the money back so prevention is the best policy.

If you do find yourself in the unfortunate position of having been a victim of this type of fraud, then Orion may be able to assist in gathering evidence and preparing the evidence so you can report the crime to the police. It is important to take the following steps.

- Retain an electronic copy of all original emails in the email chain and especially the emails requesting payment to a new bank account and any follow up emails from the fraudster.

It is important to keep an electronic copy of the original received emails and not ones that have been forwarded on internally to other staff members. The reason for this is that the emails contain embedded hidden information that is not usually seen when looking at the email through an email client. This information is known as email header information and contains details of all the computers the email has passed through from the sender to the recipient.

The email header will also contain time and date information and possibly the originating Internet Protocol (IP) address of the sender. In order for a device to connect to the Internet it has to be allocated an IP address. This IP address will be allocated to the customer by an Internet Service Provider (ISP).

Therefore, if we can identify the originating IP address of the email and the time and date information we can identify which ISP is responsible for allocating the IP address and from which country. Law enforcement can then make a legal request to the ISP for details of who the IP address was allocated to at the time and date the email was sent.

When you forward the emails internally the original email header information can be lost which is why it is important to preserve the original emails received in an electronic format.

Case Studies – Examples of cases where we have been able to assist our clients.

Example 1 – A Thai company asked us to examine the emails received from the fraudster to try and identify if they had been compromised or their USA vendor. We were able to show that the fraudster had used the USA vendor email login details to log into the email account via webmail from Nigeria and as a result it was the vendor who had been compromised.

Example 2 – A fraudster had created fake email addresses very similar to our client’s legitimate email addresses to commit the fraud. As a result, the other company concluded our client’s network had been compromised and they then took our client to court to sue for failing to maintain a secure computer network. Based on the evidence available it was impossible for the other company to draw this conclusion. Orion went to court as the expert witness for our client stating that based on all available evidence at the time it was impossible to conclude how the breach to the email system had occurred and which company had been compromised.

If you need assistance, then please do not hesitate to contact Orion Forensics to see how we may be able to help.

Read More

Keeping your Cryptocurrencies Safe

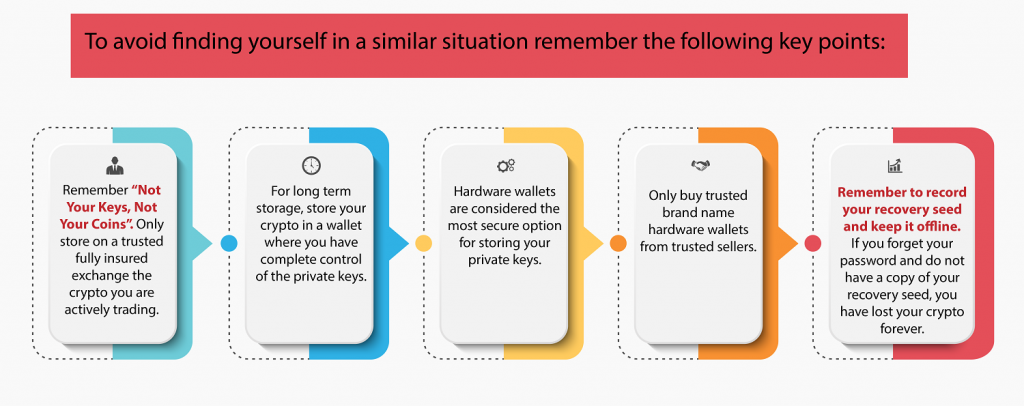

With cryptocurrencies such as Bitcoin, Ethereum and various alt coins having reached all-time highs recently, this has resulted in a flood of new investors opening trading accounts with crypto exchanges around the world. Many of these investors blinded by the potential for large profits may only have a basic level of knowledge of the crypto markets and how the underlying technology works. This results in many people falling prey to scammers, losing their investment on exchanges that perform exit scams or making mistakes that result in them losing access to their crypto forever.

With the renewed interest in cryptocurrencies, now seems like an appropriate time to discuss the steps you need to take to keep your cryptocurrencies safe. There is a popular saying in the crypto world, “Not Your Keys, Not Your Coins”. The saying refers to the need to owning the private keys associated with your crypto. Whoever controls the private keys ultimately controls the crypto. When someone sends you some cryptocurrency such as Bitcoin you will provide them with a receiving address. The exact format of the receiving address will vary from cryptocurrency to cryptocurrency. The receiving address is your public key. It is called a public key because you can send it to anyone without compromising your cryptocurrency. Associated with the public key is a private key. The private key is what allows you to access and control your cryptocurrency. The private key identifies you as the owner of the crypto and allows you to transfer or sell your crypto asset.

When you store your cryptocurrencies on an exchange, the exchange is in control of the private keys and as a result while you may have access to your crypto assets you do not have control of them. With this is mind the following points should be considered when using a crypto exchange:

- Only use well known reputable exchanges

- Only use exchanges that offer security features such as:

- Two-factor authentication (2FA), such as Google Authenticator

- Complex captchas

- Additional verification via email or SMS when logging in from new devices or IP addresses

- Only use exchanges that are insured in the event that they suffer a major hack.

- Use exchanges that store the majority of the crypto assets in cold wallets. A cold wallet is a wallet that is not connected to the Internet.

- Only use exchanges that undertake yearly security assessments by independent cyber-security firms.

- Only store on the exchange the crypto that you are actively trading.

- Do not use the exchange for long term storage of your crypto assets.

When not storing your cryptocurrency on an exchange, what options do you have to safely store your crypto? There are basically two category of wallets that you can use, hot wallets and cold wallets. A hot wallet is any wallet that is connected to the internet while a cold wallet remains disconnected from the Internet for the majority of the time.

Before I discuss the different types of wallets in more detail there is one misconception that needs to be cleared up. People often mistakenly think that their cryptocurrencies is stored in the wallet. This is not the case. The cryptocurrency remains located on the public blockchain while the wallet stores the information required to access the blockchain thereby allowing the user to conduct transactions. Information held on the wallet includes the public and private keys.

So how are the private keys generated? When you create a wallet where you have control of the keys, private keys will need to be created. This will generally be done by using something called a recovery seed. The seed will often consist of a list of either 12 or 24 random words which is used to generate the private keys. You will then create a password for access to the wallet. It is vital that you retain a copy of the recovery seed and keep the copy somewhere secure. If you ever forget your password the recovery seed can be used to regain access to your crypto. If someone else gains access to your recovery seed, they will also be able to gain access to your crypto and will be able to transfer it to a wallet under their control. It is recommended to write down your recovery seed on paper and keep it somewhere safe so it cannot be accessed via the Internet. Remember if you forget your password and lose your recovery seed it will be impossible to recover your cryptocurrency.

Hot Wallets

Hot wallets offer convenience and include exchange wallets, web wallets or software wallets installed on the computer or on mobile devices.

Web Wallets – A web wallet allows you to access your cryptocurrency via a web browser interface. You would create a wallet and a password to secure the wallet. However, it is important to understand that depending on the provider, they may still control the public and private key. Many web wallets do allow you to control the keys and the safest way to do this is to store your private keys on a hardware wallet (see further details on hardware wallet under cold wallets section). This option would give you full control over your keys in the most secure way. Therefore, it is important that you do your research before entrusting your cryptocurrency to a web wallet provider.

Software Wallets – Using a software wallet allows you to download and install the wallet to your computer or mobile devices. The advantage of a software wallet is that it gives you complete control of your private keys.

Hardware Wallets – hardware wallets are USB hardware devices that are used to generate public and private keys which are stored on the device itself. The hardware wallet is considered one of the most secure options for protecting your private keys. The device itself is protected by a password which you create and must enter in order to access the device. When you set up the device you will be provided with a recovery seed which as discussed before you must record and keep secure. The private keys for your web wallets and software wallets can be stored on the device. This means that when you wish to access your wallets the device must be plugged into your computer or connected via Bluetooth. A question commonly asked by people is “What happens if my hardware wallet breaks or is lost or stolen?” As long as you still retain possession of your recovery seed then there is no issue in regaining access to your crypto. It is simply a matter of obtaining a new hardware wallet and set it up using your recovery seed. You will then have full access to your cryptocurrency again.

Summary

The cryptocurrency market is highly volatile. Some crypto coins/tokens you currently own that are only worth a few cents each, may be worth thousands of dollars in a few years’ time. It is not uncommon to hear stories of people who forgot that they were storing cryptocurrency on their computer and as a result either reinstalled the operating system, sold the computer or simply forgot their password and as a result can no longer get access to their cryptocurrency that would have made them a millionaire.

The final point to remember is that no customer service agent from a legitimate crypto exchange or wallet provider will ask you to provide them with your wallet password or recovery seed. If someone asks you for this information, they are trying to scam you.

“If you find yourself in the unfortunate position of having lost access to your cryptocurrency, either as a result of having forgotten your password or accidently deleting your wallet, then contact Orion to discuss how we may be able to assist.”

About the Author – Andrew has completed the CSITech Ltd Cryptocurrencies for Investigators course and is an active trader of various cryptocurrencies. He is not associated with any product brands mentioned in this article.

Read More

Deka of Computer Crime Act Verdict {2148/2562}

ข้อความที่จำเลยทำให้ปรากฏทางอินเทอร์เน็ตโดยการนำเข้าสู่ระบบคอมพิวเตอร์ในคดีนี้รวม 3 กระทง และคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร รวม 3 กระทง แม้จะมีความแตกต่างกันบ้างก็เป็นเพียงในรายละเอียดและวันที่กระทำความผิด กล่าวคือ คดีนี้โจทก์บรรยายฟ้องว่า จำเลยกระทำความผิดในวันที่ 11 มกราคม 2556 วันที่ 23 มกราคม 2556 และวันที่ 24 มกราคม 2556 ส่วนคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร โจทก์บรรยายฟ้องว่า จำเลยกระทำความผิดในวันที่ 11 มกราคม 2556 วันที่ 23 มกราคม 2556 และวันที่ 4 กุมภาพันธ์ 2556 ซึ่งการพิจารณาว่าการกระทำของจำเลยเป็นความผิดกรรมเดียวหรือหลายกรรมต่างกัน ย่อมต้องพิจารณาถึงเจตนาในการกระทำความผิดเป็นสำคัญว่ามีเจตนาเดียวกันหรือไม่ประกอบกันด้วย

ทั้งข้อเท็จจริงที่จำเลยได้พิมพ์หรือทำให้ปรากฏตามสำเนาข้อความแสดงความคิดเห็นบนเว็บไซต์เฟซบุ๊ก ซึ่งข้อความคดีนี้และข้อความตามคำฟ้องในคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร ต่อเนื่องกันตลอดมาตั้งแต่วันที่ 11 มกราคม 2556 เวลา 8.17 นาฬิกา ถึงวันที่ 4 กุมภาพันธ์ 2556 เวลา 9.07 นาฬิกา บนเว็บไซต์เฟซบุ๊กในหัวข้อเรื่องทำนองเดียวกัน คือ “ทำไมไอ้ P จึงต้องด่าคนขายพระ ลป.บุญศรี” และข้อความทั้งหมดต่างกล่าวถึงโจทก์ร่วมในเรื่องเดียวกัน กล่าวหาว่าโจทก์ร่วมเป็นคนไม่ดี มีพฤติกรรมเสียหาย หลอกลวงหาผลประโยชน์จากวัด รับซื้อของโจร

นอกจากนี้ปรากฏว่า จำเลยได้กระทำความผิดตาม พ.ร.บ.ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ.2550 มาตรา 14 (1) ซึ่งเป็นข้อหาเดียวกันกับคดีนี้และเวลาเกิดเหตุอยู่ในระยะเวลาคาบเกี่ยวต่อเนื่องกัน การกระทำความผิดของจำเลยในคดีนี้และคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร จึงเป็นกรรมเดียวกัน ดังนั้น เมื่อคดีของศาลจังหวัดสมุทรสาครที่พนักงานอัยการจังหวัดสมุทรสาครเป็นโจทก์ฟ้องจำเลยในคดีก่อน ศาลจังหวัดสมุทรสาครและศาลอุทธรณ์ภาค 7 มีคำพิพากษาแล้วว่า การกระทำของจำเลยเป็นความผิดเพียงกรรมเดียว หาใช่ 3 กรรม ดังที่โจทก์ฟ้อง ถือได้ว่าศาลมีคำพิพากษาเสร็จเด็ดขาดในความผิดที่ได้ฟ้องแล้ว สิทธิการนำคดีอาญามาฟ้องของโจทก์ในคดีนี้ย่อมระงับไปตาม ป.วิ.อ. มาตรา 39 (4)

แม้ในชั้นพิจารณาจำเลยให้การรับสารภาพ แต่ปัญหาดังกล่าวเป็นข้อกฎหมายที่เกี่ยวด้วยความสงบเรียบร้อย จำเลยมีสิทธิยกขึ้นอ้างในชั้นอุทธรณ์ได้และศาลอุทธรณ์ภาค 1 ย่อมมีอำนาจหยิบยกขึ้นพิพากษายกฟ้องโจทก์ในคดีนี้ได้ โจทก์ฟ้องและแก้ฟ้องขอให้ลงโทษจำเลยตามพระราชบัญญัติว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ.2550 มาตรา 3, 14 ประมวลกฎหมายอาญา มาตรา 91 นับโทษจำคุกต่อจากโทษจำคุกของจำเลยในคดีอาญาหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาครจำเลยให้การปฏิเสธ แต่เมื่อสืบพยานโจทก์ไปบ้างแล้ว จำเลยกลับให้การรับสารภาพและรับว่าเป็นบุคคลคนเดียวกับจำเลยในคดีที่โจทก์ขอให้นับโทษต่อระหว่างพิจารณา นายสันติ ผู้เสียหาย ยื่นคำร้องขอเข้าร่วมเป็นโจทก์ ศาลชั้นต้นอนุญาต

ศาลชั้นต้นพิพากษา ว่าจำเลยมีความผิดตามพระราชบัญญัติว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ.2550 มาตรา 14 (1) การกระทำของจำเลยเป็นความผิดหลายกรรมต่างกัน ให้ลงโทษทุกกรรมเป็นกระทงความผิดไป ตามประมวลกฎหมายอาญา มาตรา 91 รวม 3 กระทง ลงโทษจำคุกกระทงละ 1 ปี รวม 3 กระทง เป็นรวมจำคุก 3 ปี จำเลยให้การรับสารภาพเป็นประโยชน์แก่การพิจารณา มีเหตุบรรเทาโทษ ลดโทษให้กึ่งหนึ่งตามประมวลกฎหมายอาญา มาตรา 78 คงจำคุก 1 ปี 6 เดือน นับโทษจำคุกจำเลยต่อจากโจทก์จำคุกของจำเลยในคดีอาญาหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร

จำเลยอุทธรณ์

ศาลอุทธรณ์ภาค 1 พิพากษากลับให้ยกฟ้อง

- โจทก์ร่วมฎีกา

ศาลฎีกาวินิจฉัยว่า คดีมีปัญหาที่ต้องวินิจฉัยตามฎีกาของโจทก์ร่วมว่า ฟ้องโจทก์คดีนี้เป็นฟ้องซ้ำกับฟ้องโจทก์ในคดีอาญาหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร หรือไม่ โดยโจทก์ร่วมฎีกาทำนองว่า ข้อความในคดีอาญาหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร มีความแตกต่างกันโดยจำเลยเสกสรรปั้นแต่งเหตุการณ์นั้นเป็นคนละอย่างกัน กล่าวหาว่าโจทก์ร่วมเป็นคนหลอกลวง หาผลประโยชน์จากวัด เป็นมารศาสนา ขโมยของสงฆ์ รับซื้อของโจร ซึ่งขึ้นอยู่กับเจตนาของจำเลยในแต่ละคราว ทำให้บุคคลใดอ่านข้อความดังกล่าวที่จำเลยนำเข้าสู่ระบบคอมพิวเตอร์หลายครั้งแล้วย่อมเข้าใจว่า โจทก์ร่วมเป็นคนไม่ดี มีพฤติกรรมเสียหาย หลอกลวงหาผลประโยชน์จากวัด การกระทำของจำเลยจึงเป็นความผิดต่างกรรมต่างวาระ

จึงไม่เป็นฟ้องซ้ำตามประมวลกฎหมายวิธีพิจารณาความอาญา มาตรา 39 (4) นั้น เห็นว่า ข้อความที่จำเลยทำให้ปรากฏทางอินเทอร์เน็ตโดยการนำเข้าสู่ระบบคอมพิวเตอร์ในคดีนี้รวม 3 กระทง และคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร รวม 3 กระทง แม้จะมีความแตกต่างกันบ้างก็เป็นเพียงรายละเอียด และวันที่กระทำความผิดจะแตกต่างกันบ้างเล็กน้อย กล่าวคือ คดีนี้โจทก์บรรยายฟ้องว่า จำเลยกระทำความผิดในวันที่ 11 มกราคม 2556 วันที่ 23 มกราคม 2556 และวันที่ 24 มกราคม 2556 ส่วนคดีหมายเลขแดงที่ 1034/2557 ของศาลจังหวัดสมุทรสาคร โจทก์บรรยายฟ้องว่า จำเลยกระทำความผิดในวันที่ 11 มกราคม 2556 วันที่ 23 มกราคม 2556 และวันที่ 4 กุมภาพันธ์ 2556 ซึ่งการจะพิจารณาว่าการกระทำของจำเลยเป็นความผิดกรรมเดียวหรือหลายกรรมต่างกัน ย่อมต้องพิจารณาถึงเจตนาในการกระทำความผิดเป็นสำคัญว่ามีเจตนาเดียวกันหรือไม่ประกอบกันด้วย

ทั้งข้อเท็จจริงที่ปรากฏตามสำเนาข้อความแสดงความคิดเห็นบนเว็บไซต์เฟซบุ๊ก จำเลยพิมพ์หรือทำให้ปรากฏซึ่งข้อความคดีนี้ และข้อความตามฟ้องในคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร ต่อเนื่องกันตลอดมาตั้งแต่วันที่ 11 มกราคม 2556 เวลา 8.17 นาฬิกา จนถึงวันที่ 4 กุมภาพันธ์ 2556 เวลา 9.07 นาฬิกา บนเว็บไซต์เฟซบุ๊กในหัวข้อเรื่องทำนองเดียวกัน คือ หัวข้อ “ทำไม ไอ้ P (ซึ่งหมายถึง โจทก์ร่วม) ทำไมต้องด่าคนขายพระ ลป.บุญศรี” และข้อความทั้งหมดต่างกล่าวถึงโจทก์ร่วมในเรื่องเดียวกัน กล่าวหาว่าโจทก์ร่วมเป็นคนไม่ดี มีพฤติกรรมเสียหาย หลอกลวงหาผลประโยชน์จากวัด รับซื้อของโจร ทำให้ผู้อื่นอ่านข้อความแล้วเข้าใจว่าโจทก์ร่วมมีพฤติกรรมดังกล่าว

นอกจากนี้ปรากฏว่าจำเลยได้กระทำความผิดตามพระราชบัญญัติว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ.2550 มาตรา 14 (1) ซึ่งเป็นข้อหาเดียวกันกับคดีนี้ และเวลาเกิดเหตุอยู่ในระยะเวลาคาบเกี่ยวต่อเนื่องกัน การกระทำความผิดของจำเลยในคดีนี้และคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร จึงเป็นกรรมเดียวกัน ดังนั้น เมื่อคดีของศาลจังหวัดสมุทรสาครที่พนักงานอัยการจังหวัดสมุทรสาครเป็นโจทก์ฟ้องจำเลยในคดีก่อน ศาลจังหวัดสมุทรสาครและศาลอุทธรณ์ภาค 7 มีคำพิพากษาแล้วว่า การกระทำของจำเลยเป็นความผิดเพียงกรรมเดียว หาใช่เป็นความผิดรวม 3 กรรม ดังที่โจทก์ฟ้อง แม้จะไม่ปรากฏว่าคดีดังกล่าวถึงที่สุดแล้วหรือไม่ ก็ถือได้ว่าศาลได้มีคำพิพากษาเสร็จเด็ดขาดในความผิดที่ได้ฟ้องแล้ว สิทธิการนำคดีอาญามาฟ้องของโจทก์ในคดีนี้ย่อมระงับไปตามประมวลกฎหมายวิธีพิจารณาความอาญา มาตรา 39 (4) แม้ในชั้นพิจารณาจำเลยจะให้การรับสารภาพก็ตาม แต่ปัญหาดังกล่าวเป็นข้อกฎหมายที่เกี่ยวด้วยความสงบเรียบร้อย จำเลยมีสิทธิยกขึ้นอ้างในชั้นอุทธรณ์ได้ และศาลอุทธรณ์ภาค 1 ย่อมมีอำนาจหยิบยกขึ้นพิพากษายกฟ้องโจทก์ในคดีนี้ได้ คำพิพากษาของศาลอุทธรณ์ภาค 1 ชอบแล้ว ศาลฎีกาเห็นพ้องด้วย ฎีกาของโจทก์ร่วมฟังไม่ขึ้น

แหล่งที่มา : http://www.supremecourt.or.th/

บริการรวบรวมและวิเคราะห์ข้อมูลทางคอมพิวเตอร์ประกอบสำนวนคดี

Read More

|In-House Training | Hands-on workshop Digital Forensics foundation 4 days for Thai Army Cyber

Orion Forensics LAB has organized training course In-House hands-on Workshop Digital Forensics Foundation Training Course (4 DAYS) for Thai Army Cyber on 19th – 22nd January 2021

A 4 day practical training course for people who are responsible for digital forensic investigations or are wishing to become a digital forensic investigator. The course will provide a solid foundation in the understanding of digital forensics principles and techniques. Each subject is covered in depth and supported by practical scenario based exercises to reinforce the learning points.

As required from expertise, Orion Forensics lab had adapted the curriculum to meet the professional workload of Cloud data collection, Malware Analysis and the Volatility Framework to analyze RAM Memory.

In-House \ On-Site Training available please contact sales directly forensics@orionforensics.com

Cyber Security Training For Managers (1DAY) Course training to AIA Thailand

The Orion Forensics LAB has organized training course –Cyber Security Training For Managers [1 DAY], which is a theory course [Non-Technical] giving lectures by experts –Andrew Smith [Director of Digital Forensics at Orion forensics Lab]throughout the course to staff from AIA Thailand on December 17, 2020

What you will learn from this course :

- Gain the knowledge of the threats faced by organizations and where they come from,

- what is required to create a Cyber Security Compliance Program,

- what is a Cyber Risk Assessment and why it is needed, how to rate your level of risk and how to perform a Cyber Risk Assessment.

- You will also cover what is a Cybersecurity Framework and what is required to prepare an Incident Response Plan.

In-House Training please contact sales directly via email forensics@orionforensics.com

DIGITAL DETECTION

When people hear the phrase “computer forensics”, they often think of the television program “CSI” and police criminal investigations. However computer forensics, or digital forensics as it is now commonly called, is an invaluable tool used in a wide range of investigations including contractual disputes between companies, employee misuse of computers, intellectual property investigations, computer hacking investigations and libel cases.

Read More