การสำเนาพยานหลักฐานต้นฉบับ (Forensics Image) คืออะไร

การสำเนาพยานหลักฐานต้นฉบับ หรือ Forensics Imaging เป็นกระบวนการของการสำเนาของฮาร์ดไดรฟ์ และเป็นพื้นฐานทางนิติคอมพิวเตอร์, การกู้คืนข้อมูล และกระบวนการค้นหาข้อมูลทางอิเล็กทรอนิกสิ์ ซึ่งกระบวนการ Imaging นั้นจะทำกับข้อมูล ทุกๆข้อมูล ที่บันทึกอยู่ในฮาร์ดไดรฟ์ ซึ่งข้อมูลในฮาร์ดไดรฟ์ จะบันทึกในลักษณะของเลข 0 และ 1

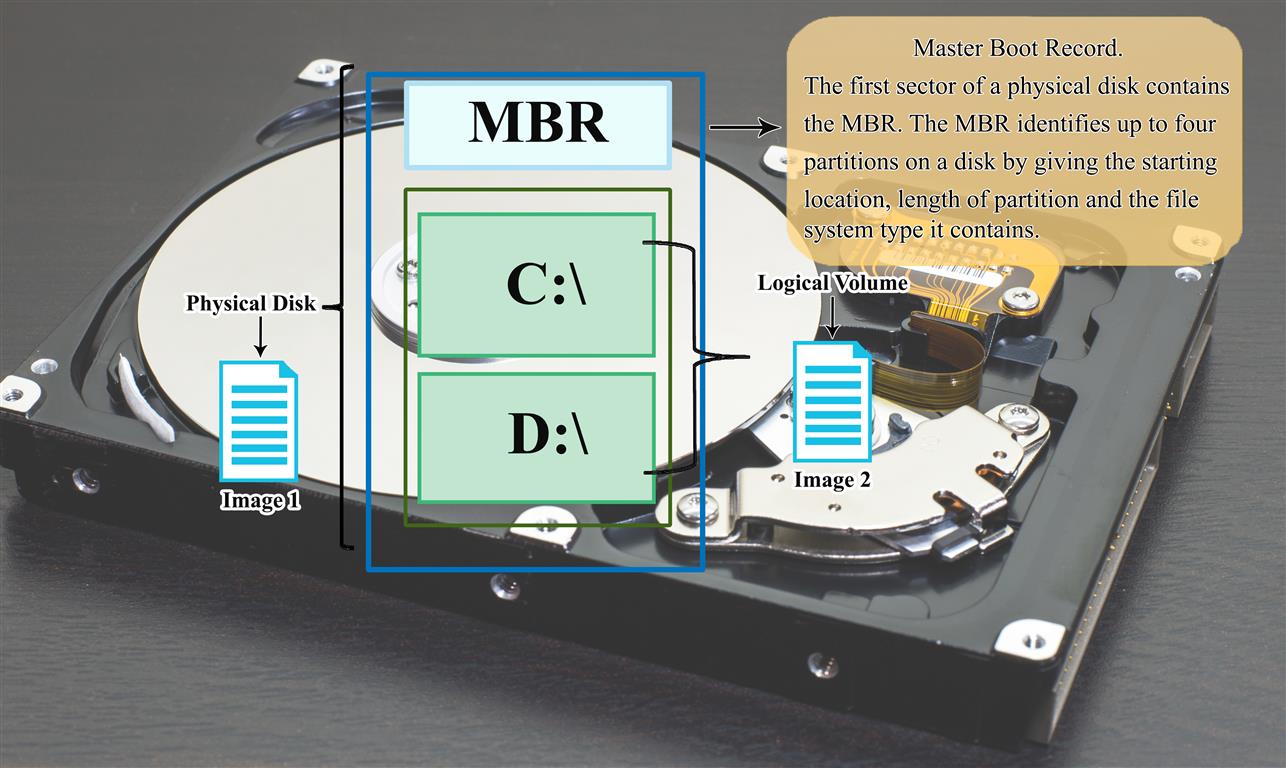

ในขั้นตอนของการ Imaging จะทำการสำเนาแต่ละ sector โดยจะเริ่มจาก Sector ที่เป็นเลข 0 ต่อเนื่องไปเรื่อยๆ จนถึง Sector สุดท้าย

เมื่อ Sector นั้นๆ ได้ถูก Imaging เสร็จแล้ว มันจะถูกเขียนลงไปในสื่อการบันทึกอื่น ทั้งนี้ขึ้นอยู่กับผู้ใช้งาน ว่าจะเอาข้อมูลที่ ทำการ Imaging เหล่านั้นไปทำการบันทึกไว้ที่ใด ข้อมูลใดตามที่ต้องการ เช่น Hard drive หรือ External Hard drive เพื่อที่จะนำไปตรวจสอบวิเคราะห์โดยกระบวนการพิสูจน์หลักฐานต่อไป

การสำเนาพยานหลักฐานต้นฉบับ แบ่งเป็น 2 ประเภท ได้แก่ Non-Volatile และ Volatile data การ ทำสำนำข้อมูลด้วยวิธีการเหล่านี้ให้ดำเนินการตามแนวทางดังนี้

1. Non-Volatile Data

1.1 Physical

การใช้อุปกรณ์ Tableau TD2 Forensic หรืออื่นๆ ที่ได้มาตรฐานสากล ทำการสำเนาข้อมูลทั้งหมดในหลักฐานแบบบิตต่อบิต (bit-by-bit)

การใช้อุปกรณ์ write blocker tableau หรือ software write blocker เพื่อปัองกันข้อมูลต้นฉบับไม่ให้มีการเปลี่ยนแปลง

สามารถทำได้โดยใช้วิธีการใดวิธีการหนึ่งดังนี้

– Imaging (Disk-to-file) คือ การสาเนาฮาร์ดดิสก์ทั้งลูกเก็บในรูปแบบไฟล์ .E01 .DD.

– Cloning (Disk-to-disk) คือ การสำเนาฮาร์ดดิสก์ทั้งลูกลงในฮาร์ดดิสก์อีกลูกหนึ่ง (ฮาร์ดดิสก์ที่

สำหรับ Cloning ต้องผ่านการลบข้อมูลเก่าด้วยวิธีเขียนทับ Wiping)

1.2 Logical

– ใช้ Write blocker เพื่อป้องกันการเปลี่ยนแปลงข้อมูลต้นฉบับ

– เป็นการสำเนาข้อมูลเฉพาะส่วนจากหลักฐาน เช่น พาร์ทิชัน, ไดเร็กทอรี หรือ ไฟล์บาง ไฟล์ เป็นต้น

– อาจเลือกใช้ในกรณีพบ RAID หรือกรณี ที่คาดว่าฮาร์ดดิสก์หลักฐานถูกเข้ารหัสลับไว้ เช่น BitLocker Drive Encryption หรือ อื่น ๆ

– หลักฐานมีข้อมูลขนาดใหญ่มาก หรือมีข้อมูลส่วนอื่นไม่เกี่ยวข้องกับการตรวจค้น

2. Volatile data

– ดำเนินการประเมินความเสี่ยงของสถานการณ์ มองเห็นได้ชัดเจนว่าในการจัดเก็บหลักฐาน volatile Data มีความปลอดภัย

– ใช้ซอฟต์แวร์สำหรับการจัดเก็บ Volatile data จากสื่อบันทึกข้อมูล (เช่น USB Flash Drive) ได้รับการทดสอบและเป็นที่เชื่อถือได้

– การรันคำสั่งซอฟต์แวร์สำหรับ จัดเก็บข้อมูลต้องใช้สิทธิระดับสูงที่สุด

– เมื่อเรียบร้อยแล้ว ทำการหยุดอุปกรณ์ (ทำการถอด USB อย่างปลอดภัย เพื่อป้องกันข้อมูลเสียงหาย)

– ตรวจสอบผลที่ได้ (ต้องเป็นเครื่องที่ไม่เกี่ยวกับผู้ต้องสังสัย)

– ทำการปิดเครื่อง ตามขั้นตอนมาตรฐานต่อไป

CR:ข้อเสนอแนะมาตรฐานการจัดการอุปกรณ์ดิจิทัลในงานตรวจพิสูจน์พยานหลักฐาน ETDA