การกระทำความผิดตาม พ.ร.บ.คอมพิวเตอร์ พ.ศ.2550 คำพิพากษาศาลฎีกาที่ 2600/2563

การกระทำความผิดตาม พ.ร.บ.ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ.2550 มาตรา 3และ 7 คำพิพากษาศาลฎีกาที่ 2600/2563 กรณีศึกษาลูกจ้างออกจากบริษัทแล้ว ยังเข้าใช้อีเมลบริษัท เป็นการเข้าถึงข้อมูลคอมพิวเตอร์โดยมิชอบ

Read Moreพยานผู้เชี่ยวชาญคืออะไร?– บทบาทและหน้าที่ความรับผิดชอบ

ในระหว่างการพิจารณาคดีของ Johnny Depp กับ Amber Heard ที่กำลังดำเนินอยู่และกำลังถ่ายทอดสดไปทั่วโลก ผมคิดว่าตอนนี้น่าจะเป็นเวลาที่เหมาะสมที่จะพูดคุยและกล่าวถึงในเรื่องที่ว่า พยานผู้เชี่ยวชาญคืออะไร บทบาทและความรับผิดชอบของพวกเขาคือมีอะไรบ้าง

Read More

การทำความเข้าใจเกี่ยวกับพยานหลักฐานทางอิเล็กทรอนิกส์(เพื่อหลีกเลี่ยงข้อผิดพลาด)

หลักฐานอิเล็กทรอนิกส์นั้นมีความเปราะบาง และหากถูกนำมาใช้เป็นหลักฐานในการดำเนินคดีทางกฎหมายนั้นจะต้องมีการจัดการอย่างถูกต้องเหมาะสม เพื่อที่จะแสดงให้ศาลเห็นว่ามีการรักษาความสมบูรณ์และความถูกต้องของหลักฐาน ซึ่งหากมีการจัดการที่ผิดพลาดของอาจทำให้มีความสงสัยในหลักฐานและกลายเป็นคำถามในชั้นศาล

Read More

อบรม DIGITAL FORENSICS แก่ บริษัท โตเกียว มารีน ประกันชีวิต จำกัด

Orion Forensics ได้รับเชิญบรรยายหลักสูตร 2 วันแก่ บริษัท โตเกียว มารีน ประกันชีวิต จำกัด โดยวันแรก อบรมหลักสูตรบรราย Digital Evidence – Unlocking the Secrets ซึ่งเป็นหลักสูตรบรรยายตลอดการอบรม 1 วันเต็มๆ ในรูปแบบ On-line Class และวันที่ 2 อบรมหลักสูตร [Hands-on Workshop] Forensic Techniques for Auditor โดยหลักสูตรนี้เป็นหลักสูตร Workshop ระยะสั้นสำหรับ it /Auditor /Fraud Analyst หรือผู้ที่ทำงานเกี่ยวกับตรวจสอบทุจริต หรือทำงานเกี่ยวข้องกับหลักฐานดิจิทัล โดยผู้เข้าอบรมได้เห็นและสัมผัสเครื่องมือจริงที่ใช้ในการทำ Digital Forensics ซึ่งจัดในรูปแบบ In-House Class เมื่อวันที่ 3-4 มีนาคม 2565 ซึ่งสถานที่คือ โรงแรม S31 Sukhumvit .

ทาง Orion Forensics ขอขอบคุณบริษัท บริษัท โตเกียว มารีน ประกันชีวิต จำกัด ที่ให้โอกาส บรรยายให้ความรู้แก่พนักงาน เพื่อเพิ่มทักษะ Digital Forensics และการนำเทคนิคDigital forensics มาปรับใช้ร่วมกับการทำงานในปัจจุบัน

ภาพบรรยากาศอบรม

วันที่ 1 (อบรมออนไลน์ จำนวน 26 ท่าน )

วันที่่ 2 (อบรมIn-House จำนวน 15 ท่าน)

หลักสูตรทั้งหมด คลิก

สนใจจัดอบรม อีเมลย์ forensics@orionforensics.com

Read Moreตัวอย่างการทุจริตในองค์กรช่วงโควิด-19 และวิธีป้องกันเบื้องต้น

การทุจริตหรือฉ้อโกง คือการกระทำที่มีเจตนาเอาทรัพย์สินหรือเงินจากผู้อื่นด้วยอุบาย หลอกลวง หรือวิธีการที่ไม่เป็นธรรมอื่น ๆ

การทุจริตในองค์กร คือการทุจริตต่อบริษัท ซึ่งอาจกระทำโดยบุคลากรภายในองค์กรหรือบุคคลอื่นภายนอกองค์กร การทุจริตที่เกิดขึ้นภายในองค์กร หมายถึง เหตุการณ์ที่พนักงาน ผู้จัดการ หรือเจ้าของบริษัทกระทำการทุจริตต่อบริษัทของตนเอง เช่น ขโมยหรือใช้ทรัพย์สินของบริษัทในทางที่ผิด การทุจริตจากภายนอกองค์กร คือ การทุจริตที่กระทำโดยบุคคลภายนอก โดยรวมถึง การให้สินบน การโกง การเจาะหรือแฮกเข้าระบบของบริษัท การขโมยและการประกัน การกู้ยืม และการฉ้อโกงการชำระเงิน ทั้งนี้ คาดว่าองค์กรต่าง ๆ ทั่วโลก สูญเสียรายได้รวมร้อยละ 5 จากการทุจริต

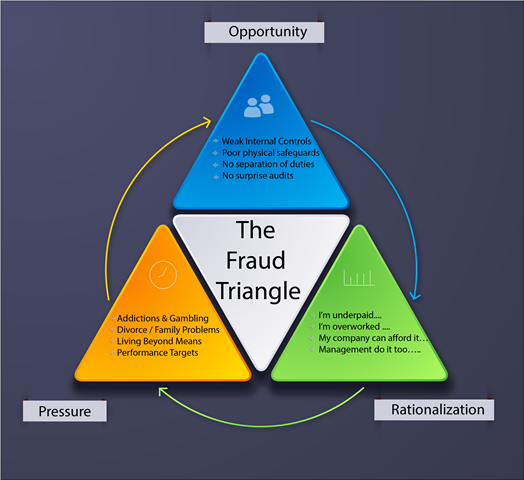

ความเข้าใจทั่วไปเกี่ยวกับธรรมชาติของมนุษย์และอาชญากรรม อาจทำให้เราเชื่อว่าทุจริตเกิดขึ้นจากพนักงานที่มีเจตนาไม่ดีและไม่มีศีลธรรม อย่างไรก็ตาม หลังจากมีการวิเคราะห์คดีทุจริตในองค์กรกว่า 1,000 คดี ผู้ที่เชี่ยวชาญด้านการทุจริตพบว่า มีปัจจัยอื่น ๆ ที่เป็นแรงจูงใจสำคัญที่ก่อให้เกิดการทุจริต ปัจจัยเหล่านี้อยู่ในทฤษฎีสามเหลี่ยมการทุจริต

ทฤษฎีสามเหลี่ยมการทุจริตประกอบด้วย โอกาส แรงกดดัน และการหาเหตุผลเข้าข้างตนเอง ยกตัวอย่างการทุจริตง่าย ๆ เช่น ลิ้นชักเก็บเงินในบริษัทของแจ็คที่ไม่เคยมีการป้องกัน ไม่มีการเฝ้าดูแล รวมถึงไม่มีการสรุปรวมยอด แจ็คจึงมีโอกาส เมื่อเขาไม่ค่อยมีเงินสด และวันนี้เป็นวันเกิดแฟนของเขา และเขายังไม่ได้ซื้อของขวัญให้แฟน เขาจึงมีแรงกดดัน เงินเพียงไม่กี่ร้อยดอลลาร์คงไม่กระทบบริษัทมากนัก และคงไม่มีใครจับได้ เขาได้ค่าจ้างต่ำเกินไป ทั้งยังทำงานหนักมาก แถมเจ้านายของเขาก็ยังเป็นคนงี่เง่า แจ็คจึงมีเหตุผลให้กับตัวเอง ปัจจัยทั้งสามตามทฤษฎีสามเหลี่ยมการทุจริต ทำให้แจ็คมีแรงกระตุ้นจะกลายเป็นผู้ทุจริตองค์กร แม้โดยทั่วไปเขาจะเป็นพนักงานที่ทำงานด้วยศีลธรรมและเจตนาดีก็ตาม

ทฤษฎีสามเหลี่ยมการทุจริตจะช่วยให้เราเข้าใจเรื่องการทุจริตที่อาจเกิดขึ้นในช่วงโควิด-19 ได้อย่างไร

โอกาส – ในขณะที่ทำงานจากที่บ้าน หลายบริษัทต้องปรับใช้วิธีการทำงานรูปแบบใหม่ โดยมีการควบคุมน้อยลง

แรงกดดัน – พวกเราทุกคนทราบดีว่าเราต้องเผชิญกับแรงกดดันหลากหลายชนิด ไม่ว่าจะเป็นแรงกดดันจากความไม่แน่นอน เงินเดือนที่น้อยลง ปัญหาที่เกิดขึ้นในครอบครัว และระดับความวิกตกกังวลที่เกิดขึ้น

การหาเหตุผลเข้าข้างตนเอง – ในขณะทำงานจากที่บ้าน พนักงานอาจรู้สึกว่ามีปฏิสัมพันธ์กับนายจ้างและเพื่อนร่วมงานน้อยลง หรือรู้สึกไม่พอใจนายจ้างกับมาตรการที่ใช้ในช่วงโรคระบาด อย่างเช่น การลดเงินเดือน หรือการปลดออกจากงาน ซึ่งสาเหตุเหล่านี้ทำให้พนักงานหาเหตุผลเข้าข้างตัวเองเพื่อกระทำการทุจริตได้ง่ายขึ้น

สมาคมต่อต้านการทุจริตสากล (ACFE) เป็นองค์กรต่อต้านการทุจริตที่ใหญ่ที่สุดในโลกและเป็นผู้ให้บริการฝึกอบรมและการให้ความรู้เกี่ยวกับการต่อต้านการทุจริต (ทั้งยังเป็นผู้จัดทำสถิติส่วนใหญ่ที่นำเสนอในบทความนี้) ทั้งนี้ ACFE พบว่ามีการทุจริตเพิ่มขึ้นอย่างมีนัยสำคัญจากผลกระทบในช่วงโควิด-19 โดยเฉพาะอย่างยิ่งการยักยอกเงินโดยพนักงาน การทุจริตทางออนไลน์ การฉ้อโกงการชำระเงิน และการโจรกรรมข้อมูลส่วนบุคคลอันเกิดจากการกำกับดูแลที่น้อยลง สมาชิกของ ACFE ยังได้รายงานอีกว่า มีความยากลำบากในการตรวจสอบการทุจริตเนื่องจากการเดินทางที่จำกัดและไม่สามารถเข้าถึงหลักฐานได้อย่างเพียงพอ

แม้ว่าโควิด-19 จะก่อให้เกิดโอกาสในการทุจริตและการทุจริตรูปแบบใหม่ ๆ แต่พื้นฐานของการทุจริตและการที่บริษัทต่าง ๆ สามารถใช้ในการป้องกันการทุจริตก็ยังคงเหมือนเดิม หัวข้อที่จะกล่าวถึงดังต่อไปนี้คือวิธีการที่บริษัทสามารถใช้ได้เพื่อลดความเสี่ยงในการตกเป็นเหยื่อของการทุจริต

- สายด่วน – ร้อยละ 43 ของการทุจริตถูกตรวจพบผ่านสายด่วน องค์กรที่มีสายด่วนสามารถตรวจพบการทุจริตได้เร็วกว่าและสามารถจำกัดความสูญเสียที่จะเกิดขึ้นได้ ซึ่งแสดงให้เห็นถึงความสำคัญในการมีวิธีการรายงานที่ชัดเจนเพื่อให้พนักงาน ผู้จัดหา และบุคคลอื่น ๆ สามารถรายงานข้อสงสัยต่าง ๆ ในการทุจริต ผู้ทำการทุจริตส่วนมากมักจะใช้จ่ายสุรุ่ยสุร่าย ใช้เงินเกินกำลัง และเพื่อนร่วมงานอาจสังเกตเห็นสิ่งเหล่านี้และรายงานความน่าสงสัยได้ ทั้งนี้ ปัจจัยในการก่อการทุจริตอื่น ๆ ยังรวมถึงปัญหาทางการเงิน ความสัมพันธ์ที่ใกล้ชิดอย่างผิดปกติกับผู้ขายหรือลูกค้า และการติดยาเสพติด

- การฝึกอบรบและให้ความรู้เรื่องการทุจริต – พนักงานมักจะรายงานข้อมูลมากขึ้นหลังจากได้รับการฝึกอบรม นอกจากนี้ ยังมีแนวโน้มน้อยลงที่พนักงานจะทำการทุจริตหากได้ตระหนักถึงหลักจรรยาบรรณและนโยบายการต่อต้านการทุจริตและการควบคุมภายใน หัวข้อการฝึกอบรมจะรวมถึงการทุจริต การทุจริตในรูปแบบต่าง ๆ และกระบวนการรายงานการทุจริต

- ผู้นำองค์กรเป็นแบบอย่าง – ปัจจัยหลายประการในการหาเหตุผลเข้าข้างตัวเองเพื่อกระทำการทุจริตเกิดจากการจัดการที่ไม่ดี ผู้บริหารและเจ้าของต้องเป็นตัวอย่างที่ดี โดยประพฤติตนตามหลักจรรยาบรรณและปฏิบัติต่อพนักงานและผู้ขายอย่างเป็นธรรม

- แผนการรับมือต่อเหตุการณ์ทุจริต – บริษัทควรมีแผนการรับมือกับการทุจริตหรือข้อกล่าวหาที่เกี่ยวกับการทุจริต ซึ่งอาจรวมถึงบริษัทสืบสวนทุจริตภายนอกบริษัทที่สามารถให้การสนับสนุนในการสอบสวนและการปฏิบัติตามขั้นตอนต่าง ๆ ตามกฎหมายได้ เมื่อตรวจพบการทุจริต เป็นสิ่งจำเป็นอย่างยิ่งที่จะต้องรวบรวมหลักฐานให้ถูกต้องตามหลักนิติวิยาศาสตร์ เพื่อให้หลักฐานสามารถนำไปใช้ในการดำเนินคดีตามกฎหมายได้ หลักฐานควรได้รับการตรวจสอบอย่างละเอียดก่อนจะพิจารณาว่าสามารถใช้ดำเนินคดีกับผู้กระทำการทุจริตได้หรือไม่ บริษัทต่าง ๆ มักจะรีบเผชิญหน้ากับผู้กระทำการทุจริตก่อนที่จะรวบรวมหลักฐานทั้งหมดอย่างเพียงพอ เพื่อแสดงจุดยืนของบริษัท เพราะฉะนั้นต้องระวังข้อนี้ให้ดี

- การควบคุมภายใน – บริษัทส่วนใหญ่จะไม่มีลิ้นชักเก็บเงินที่มีการดูแลซึ่งช่วยให้แจ็คทำการทุกจริตได้อย่างง่ายดาย แต่หลาย ๆ บริษัทจะมีช่องโหว่ทำนองเดียวกันซึ่งพนักงานสามารถรับรู้ได้เมื่อทำงานไปเรื่อย ๆ การควบคุมภายในที่เข้มงวด ซึ่งรวมถึงการแบ่งแยกหน้าที่ อุปกรณ์ป้องกันและการเข้าตรวจสอบโดยไม่แจ้งล่วงหน้า จะช่วยลดปัจจัยที่สร้างโอกาสให้เกิดการทุจริตตามทฤษฎีสามเหลี่ยมได้ ทั้งนี้ มีผู้ตรวจสอบภายนอกจำนวนมากที่ให้บริการตรวจสอบการควบคุมภายใน

- การประเมินความเสี่ยงของการทุจริต – การประเมินความเสี่ยงเป็นการดำเนินการเชิงรุกในการระบุและบรรเทาจุดอ่อนของบริษัทที่เสี่ยงต่อการทุจริตทั้งภายในและภายนอก โดยการประเมินสามารถทำได้ภายในองค์กรหรือรับการสนับสนุนจากที่ปรึกษาภายนอกองค์กร

- การสอบบัญชีโดยผู้ตรวจสอบภายนอก – การตรวจสอบบัญชีหรืองบการเงินของบริษัทโดยผู้ตรวจสอบบัญชีภายนอกเป็นวิธีการสำคัญวิธีการหนึ่งในการตรวจหาการทุจริต โดยเฉพาะอย่างยิ่งในองค์กรใหญ่ ทั้งนี้ ควรให้ผู้ตรวจสอบบัญชีระบุความเสี่ยงของการทุจริตด้วยในระหว่างการสอบบัญชีแต่ละครั้ง

- การคัดกรองก่อนจ้างงาน – การคัดกรองนี้รวมถึงการตรวจสอบหน้าที่การงานที่ผ่านมาของพนักงาน ประวัติอาชญากรรมและประวัติส่วนตัว ตรวจสอบการศึกษา และ ตรวจสอบบุคคลอ้างอิง องค์กรควรทำให้แน่ใจว่ากระบวนการจ้างงานทั้งหมดของตนเป็นไปตามกฎหมายปกป้องข้อมูล และไม่มีการเข้าถึงข้อมูลของผู้สมัครงานโดยไม่ได้รับอนุญาต และใช้บริการจากบริษัทคัดกรองที่เป็นมืออาชีพ

ดังคำกล่าวที่ว่า “กันไว้ดีกว่าแก้” การปรับใช้วิธีการต่อต้านการทุจริตเหล่านี้จะลดความเสี่ยงที่องค์กรของคุณอาจตกเป็นเหยื่อของการทุจริต นอกจากนี้ยังช่วยให้แน่ใจว่า หากคุณเป็นเหยื่อของการทุจริต การแก้ไขปัญหาจะดำเนินการอย่างรวดเร็วและเป็นไปในทิศทางที่เหมาะสม และก่อให้เกิดความเสียหายน้อยที่สุด

ประวัติผู้เขียนบทความ

ปีเตอร์ ฮอร์มชอว์ มีประสบการณ์กว่า 20 ปี ในการสืบสวนด้านธุรกิจและเป็นผู้ก่อตั้งและกรรมการบริษัท โอไร้อัน อินเว็สทิเกชั่น จำกัด – ซึ่งเป็นบริษัทสืบสวนด้านธุรกิจและสำนักงานกฎหมายที่จดทะเบียนในกรุงเทพฯ โดยมีพนักงานสอบสวน ทนายความ ผู้เชี่ยวชาญด้านนิติคอมพิวเตอร์ และผู้เชี่ยวชาญด้านอื่น ๆ มากกว่า 100 คน ปีเตอร์สำเร็จการศึกษาระดับปริญญาตรี สาขาปรัชญาและการเมือง และปริญญาโทบริหารธุรกิจ และเป็นผู้ตรวจสอบการทุจริตที่ได้รับการรับรอง

Read MoreDigital Forensics คืออะไร

Computer Forensics / Digital Forensics คือ การเก็บหลักฐาน, การค้นหา, วิเคราะห์ และการนำเสนอหลักฐานทางดิจิทัลที่อยู่ในอุปกรณ์คอมพิวเตอร์และอิเล็กทรอนิกส์ เช่น ไฟล์ที่อยู่ในคอมพิวเตอร์,อุปกรณ์อิเล็กทรอนิกส์, โทรศัพท์มือถือ รวมถึงหลักฐานดิจิทัลที่ถูกสร้างจากระบบคอมพิวเตอร์ เป็นต้น ซึ่งข้อมูลเหล่านี้สามารถนำไปใช้ระบุผู้กระทำผิดจนถึงเป็นหลักฐานในการดำเนินคดีได้ กล่าวอีกนัยหนึ่งก็คือ ใช้กระบวนการซึ่งได้จัดสร้างไว้แล้ว และเป็นที่ยอมรับ ในการที่จะระบุ, บ่งชี้, เก็บรักษา และดึงข้อมูลแบบดิจิทัลกลับออกมา ซึ่งจะมีความสำคัญต่อการสืบสวนคดีในยุคปัจจุบัน

Computer Forensics เป็นศาสตร์ทางด้านการสืบสวนที่เกี่ยวกับคอมพิวเตอร์โดยผู้ทำการสืบสวน นั้น จะนำอุปกรณ์คอมพิวเตอร์ที่เกี่ยวข้องกับคดีหรือเรื่องที่กำลังสืบสวนมาค้นหาข้อมูล เพื่อสืบค้นหาพยานหลักฐานสำหรับใช้ในการประกอบการสืบสวนหรือใช้ค้นหาผู้กระทำความผิดออกมา ทั้งนี้ตามวิธีการของการทำ Computer Forensics ซึ่งหลักสำคัญคือหลักฐานทางดิจิทัล นั้น จะต้องใช้วิธีการที่ ไม่มีการเปลี่ยนแปลงใดๆทั้งสิ้นแก่พยานหลักฐานดิจิทัล ต้นฉบับเดิม ดังนั้นผู้ที่ทำงานด้าน Computer Forensicsจะต้องรู้กระบวนการที่ถูกต้องและใช้เครื่องมือที่มีความน่าเชื่อถือเพื่อความสมบูรณ์และถูกต้องของพยานหลักฐาน

สิ่งที่ได้จาก Computer Forensics :

- บ่งชี้ผู้ต้องสงสัยว่าเป็นผู้กระทำผิด

- บ่งชี้ผู้สมคบคิดกับผู้กระทำผิด

- บ่งชี้ websites ที่ผู้กระทำผิดเข้าไปใช้

- อีเมล์ที่มีการส่งและรับ

- ไฟล์ที่ได้ถูกลบทิ้งและไฟล์ที่ซ่อนอยู่

- ข้อมูลส่วนบุคคล เช่น ข้อมูลด้านการเงิน, ที่อยู่ ฯลฯ

- ความสามารถและความสนใจของของบุคคลนั้นๆ

- พยานหลักฐาน การประกอบอาชญากรรมอื่นๆ

ในการค้นหาหลักฐานทุกครั้งนั้นผู้เชี่ยวชาญด้าน Computer Forensics จะทำการตรวจสอบข้อมูลทางอิเล็กทรอนิกส์ ที่เก็บไว้ในคอมพิวเตอร์ และ อุปกรณ์จัดเก็บข้อมูลทางดิจิทัลสำหรับหลักฐานที่ใช้แนวทางของการทำ Computer Forensics ในการค้นหาหลักฐาน มีความจำเป็นที่ขั้นตอนนี้ต้องมีความชัดเจนในการในการอธิบายหลักฐานในแนวทางของ Computer Forensics

แนวทางการทำ Computer Forensics เป็นวิธีการที่ไม่มีการเปลี่ยนแปลงแหล่งที่มาของหลักฐาน หรืออาจมีการเปลี่ยนแปลงน้อยที่สุดเพื่อให้ใด้หลักฐานที่ต้องการ วิธีการได้มาของหลักฐานจะถูกบันทึกเป็นเอกสารและสามารถพิสูจน์ได้

การทำ Computer Forensics สามารถแบ่งออกเป็น 5 ขั้นตอนที่สำคัญดังนี้

1.การเก็บรักษา – เมื่อจะต้องจัดการเก็บข้อมูลดิจิทัล ผู้ตรวจสอบจะต้องทำการทุกอย่างเพื่อรักษาข้อมูลไว้ นี่สามารถทำได้โดยการปฏิบัติของผู้ตรวจสอบจะต้องไม่ส่งผลต่อการเปลี่ยนแปลงข้อมูล โดยปกติแล้วจะรวมถึงการสร้างสำเนาข้อมูล หรือ Cloning ข้อมูลต้นฉบับไว้ ข้อมูลดิจิทัลสามารถเก็บไว้บนฮาร์ดไดร์ฟ, CD/DVD, floppy disks, USB drives, มือถือ, เครื่องเล่นดนตรี และเทปสำรอง.

2.การวินิจฉัย – ความจุของฮาร์ดไดร์ฟจะเพิ่มขึ้นปีต่อปี ผลก็คือการตรวจสอบอาจประกอบด้วยข้อมูลดิจิทัลเป็นร้อยๆกิ๊กกะไบท์ เพื่อที่จะระบุหลักฐานที่เป็นไปได้ผู้สืบสวนจะใช้เทคนิคเช่นการค้นหา keywords หรือ กรองข้อมูลเจาะจงของไฟล์เช่นเอกสาร รูปภาพ หรือไฟล์ประวัติอินเตอร์เน็ต

3.การแยกข้อมูล – เมื่อหลักฐานได้รับการวินิจฉัย มันจะต้องถูกแยกข้อมูลออกมาจากสำเนาข้อมูล ขึ้นอยู่กับขนาดของข้อมูล อาจปริ้นท์ออกมาเป็นเอกสารได้ อย่างไรก็ตาม ข้อมูลเช่นประวัติอินเตอร์เน็ตอาจจะมีหลายร้อยหน้าและจะต้องทำออกมาในรูปแบบอีเล็คทรอนิกส์

4.การอธิบาย – การระบุและแยกหลักฐานคือส่วนหนึ่งของหน้าที่ของผู้ตรวจสอบ มันมีความสำคัญมากที่จะต้องอธิบายเกี่ยวกับหลักฐานให้ถูกต้อง ผู้ตรวจสอบไม่ควรจะพึ่งพาเครื่องมืออัตโนมัติ ผู้ตรวจสอบควรจะมีความสามารถในการตรวจสอบและเข้าใจผลลัพธ์ที่ได้มาจาก forensic software

5.บันทึกของของหลักฐานคอมพิวเตอร์ – เมื่อการตรวจสอบเริ่มขึ้น ผู้ตรวจสอบจะต้องรักษาบันทึกที่เกี่ยวกับการทำงานกับข้อมูลดิจิทัลให้มีความอัพเดทอยู่สม่ำเสมอและขั้นตอนของการทำการตรวจสอบ บันทึกควรจะมีข้อมูลที่เพียงพอเพื่อให้บุคคลที่สามสามารถทำตามแล้วได้ผลลัพธ์ที่ออกมาเหมือนกัน การสร้างหลักฐานสำคัญจะไม่มีความหมายเลยถ้าผู้ตรวจสอบไม่สามารถสร้างรายงานที่ชัดเจนได้เข้าใจได้ สำคัญมากที่จะต้องไม่ใช้ศัพท์ทางเทคนิคมากเกินไปและเมื่อมีการใช้ศัพท์เมื่อจำเป็น ศัพท์เหล่านั้นจะต้องมีคำอธิบายที่ชัดเจน ผู้ตรวจสอบอาจต้องทำการแสดงหลักฐานที่พบในชั้นศาลในฐานะพยานผู้เชี่ยวชาญ

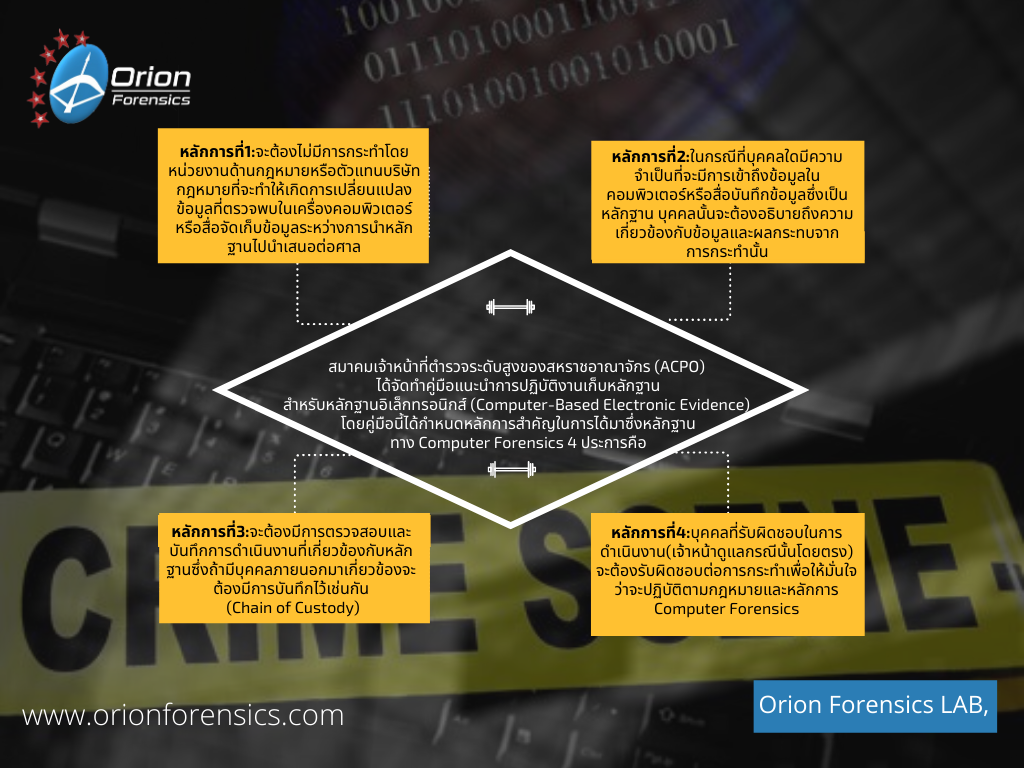

สมาคมเจ้าหน้าที่ตำรวจระดับสูงของสหราชอาณาจักร (ACPO) ได้จัดทำคู่มือแนะนำการปฏิบัติงานเก็บหลักฐานสำหรับหลักฐานอิเล็กทรอนิกส์ (Computer-Based Electronic Evidence) โดยคู่มือนี้ได้กำหนดหลักการสำคัญในการได้มาซึ่งหลักฐานทาง Computer Forensics 4 ประการคือ

หลักการที่1:หน่วยงานบังคับใช้กฎหมายหรือตัวแทนองค์กร ไม่ควรดำเนินการใดๆ ที่จะเปลี่ยนแปลงข้อมูลที่เก็บไว้ในคอมพิวเตอร์หรือสื่อบันทึกข้อมูลต่างๆ ซึ่งอาจนำไปใช้ในศาลได้ในภายหลัง

หลักการที่2:ในกรณีที่บุคคลใดมีความจำเป็นที่จะมีการเข้าถึงข้อมูลในคอมพิวเตอร์หรือสื่อบันทึกข้อมูลซึ่งเป็นหลักฐาน บุคคลนั้นจะต้องอธิบายถึงความเกี่ยวข้องกับข้อมูลและผลกระทบจากการกระทำนั้น

หลักการที่3:หลักฐานการตรวจสอบหรือบันทึกอื่น ๆ ของกระบวนการตรวจสอบทั้งหมดที่ใช้กับหลักฐานทางอิเล็กทรอนิกส์รควรได้รับการจัดทำและรักษาไว้ (Chain of Custody)โดยผู้ตรวจสอบหากมีบุคคลที่สาม หรือองค์กรอิสระ ที่เข้ามาตรวจสอบ ก็จะได้ผลลัพเช่นเดียวกัน

หลักการที่4:บุคคลที่รับผิดชอบในการดำเนินการตรวจสอบ(เจ้าหน้าดูแลคดีนั้นโดยตรง) จะต้องรับผิดชอบต่อการกระทำเพื่อให้มั่นใจว่าจะปฏิบัติตามกฎหมายและหลักการ Computer Forensics

หลักการของ Computer Forensics 4 ข้อ ที่นำเสนอ สามารถนำไปใช้ในคดีต่างๆ ไม่ว่าจะเป็น คดีอาญา, คดีแพ่ง หรือการสืบสวนภายในองค์กร การนำหลักการนี้มาใช้จะช่วยให้ไม่เกิดคำถามในเรื่องความสมบูรณ์ของหลักฐานดิจิทัล

เกี่ยวกับผู้เขียน:

Mr. Andrew Smith (Andy) – Director of Computer Forensics Services at Orion Forensics Thailand

แอนดรูว์มีประสบการณ์มากกว่า 17 ปี ในสาขานิติวิทยาศาสตร์ดิจิทัล และเคยเป็นเจ้าหน้าที่ตำรวจในสหราชอาณาจักรเป็นเวลา 9 ปี โดยในช่วง 4 ปีที่ผ่านมาเขาใช้เวลาทำงานในแผนกอาชญากรรมคอมพิวเตอร์ตำรวจซึ่งเขาได้รับการฝึกอบรมทางนิติวิทยาศาสตร์อย่างมากมาย มีบทบาทของในการรวมข้อมูลอิเล็กทรอนิกส์และการวิเคราะห์ข้อมูล รวมไปถึงการนำเสนอหลักฐานในศาลของสหราชอาณาจักรในฐานะพยานผู้เชี่ยวชาญ

ขณะนี้แอนดรูว์ทำงานที่กรุงเทพฯมาเป็นเวลากว่า 7 ปีและเป็นผู้อำนวยการฝ่าย Computer Forensics Services ของ บริษัท Orion Investigations บทบาทของเขาคือดูแลการสืบสวนทางนิติวิทยาศาสตร์ การพัฒนาธุรกิจ การส่งเสริมความตระหนักถึงความปลอดภัยในโลกไซเบอร์และอธิบายหลักฐานในฐานะพยานผู้เชี่ยวชาญในศาลไทย และเป็นวิทยากรที่อบรมให้กับหน่วยงานธุรกิจและองค์กรต่างๆ อย่างสม่ำเสมอ ซึ่งได้พัฒนาหลักสูตรการฝึกอบรมทางนิติวิทยาศาสตร์สำหรับตลาดในประเทศไทย อีกทั้งยังได้พัฒนาเครื่องมือทางนิติวิทยาศาสตร์ซึ่งปัจจุบันได้ใช้ในห้องปฏิบัติการนิติเวชทั่วโลก

Email :andrew@orioninv.co.th

บริการ รวบรวม วิเคราะห์หลักฐานทางคอมพิวเตอร์ และ ขึ้นเป็นพยานในชั้นศาล

Read Moreการฉ้อโกงการโอนเงินทางอีเมลของแฮกเกอร์ (BEC) -หลีกเลี่ยงการตกเป็นเหยื่อ

Orion Forensics ได้เห็นการเพิ่มขึ้นอย่างมากในเคสที่พนักงานที่รับผิดชอบในการการชำระเงินในนามของบริษัทถูกหลอกให้โอนเงินเข้าบัญชีธนาคารภายใต้การควบคุมของบุคคลที่เป็นอันตราย (Business Email Compromise) หรือ แฮกเกอร์นั่นเอง ในช่วง 13 วันแรกของปีนี้ (พ.ศ. 2565) เราได้รับการติดต่อเกี่ยวกับกรณีดังกล่าวแล้ว 3 กรณีในต้นปีนี้

การฉ้อโกงประเภทนี้เกิดขึ้นได้อย่างไร และคุณสามารถทำอะไรได้บ้างเพื่อป้องกันไม่ให้บริษัทของคุณตกเป็นเหยื่อของการฉ้อโกงทางอีเมล

ผู้ฉ้อโกงมักจะสามารถเข้าถึงห่วงโซ่อีเมลโดยไม่ได้รับอนุญาตได้หลายวิธี โดยเป็นเรื่องยากที่จะระบุว่ามาจากช่องทางใหน ซึ่งรวมถึง

- องค์กรของคุณอาจถูกแฮ็คเครือข่ายบริษัท Company network หรือเครือข่ายผู้ขายของคุณ Vendor’s network

- การเข้าถึงโดยไม่ได้รับอนุญาตโดยพนักงานที่เป็นอันตราย

- การหลอกหลวงทาง Social Media เช่นผู้ไม่ประสงค์ดี ติดตามเฝ้ามองพฤติกรรมผ่านทาง Social Media หรือ phishing emails (ฟิชชิ่งอีเมล เช่น พนักงานหรือผู้บริหารอาจกดหรือคลิกลิ๊งแปลกๆที่ได้รับทางอีเมลย์ หลังจากนั้นคอมพิวเตอร์จะถูกติดตั้งซอฟแวร์จากผู้ไม่ประสงค์ดีเพื่อจับตามอง หากผู้ใช้งานกำลังคุยกันเรื่องจ่ายเงินหรือโอนเงิน

- ผู้ไม่ประสงค์ดี อาจได้รายละเอียด เช่น username or Password ของผู้ใช้งานคอมพิวเตอร์เครื่องนั้น จากการติดตั้งมัลแวร์ ลงบนคอมพิวเตอร์ หรือ ผู้ใช้งานที่ ล๊อกอิน ใช้เครือข่าย WIFI ที่ไม่ปลอดภัยหรือฟรี ตามห้างร้านต่างๆ โดยไม่มี VPN

ดังนั้น อาจเป็นเรื่องที่ค่อนข้างยากที่จะระบุว่า ผู้ไม่ประสงค์ดี เจาะเข้าคอมพิวเตอร์ ของผู้ใช้งานคอมเครื่องนั้นหรือเหยื่อได้อย่างไร และช่องทางใหน ซึ่งต้องดูเป็นแต่ละกรณีไป

เมื่อได้รับการเข้าถึงห่วงโซ่อีเมลแล้ว ผู้ไม่ประสงค์ดีได้จับตามองและหากเหยื่อกำลังพูดถึงการโอนเงิน ไม่ประสงค์ดีจำทำการสร้างอีเมลที่เกือบจะเหมือนกับอีเมลของเหยื่อที่เป็นบุคคลที่คาดว่าจะได้รับการโอนเงิน จากนั้นผู้ไม่ประสงค์ดีจะส่งอีเมลจากอีเมล ปลอมโดยใช้ข้ออ้าง เช่น “บัญชีธนาคารของเรากำลังตรวจสอบ ดังนั้นคุณต้องชำระเงินเข้าบัญชีอื่นของเรา” ผู้ไม่ประสงค์ดี มักจะจับตามองอีเมลบุคคลอื่นๆภายในห่วงโซ่อีเมลอีกด้วย เพื่อผลักดันให้มีการชำระเงินโดยเร็วที่สุด โดยสร้างอีเมลปลอมเช่นกัน ตอนนี้ผู้ไม่ประสงค์ดีได้เข้าควบคุมการสนทนาแล้ว ผู้ที่ตกเป็นเหยื่อส่วนใหญ่มองไม่เห็นความแตกต่างเล็กน้อยระหว่างอีเมลจริงกับอีเมลปลอม ด้วยเหตุนี้ อีเมลเพิ่มเติมทั้งหมดจึงถูกเปลี่ยนเส้นทางจากผู้รับที่แท้จริงไปยังผู้หลอกลวง เมื่อชำระเงินแล้ว จะได้รับเงินคืนได้ยากอย่างยิ่ง ดังนั้นการป้องกันจึงเป็นนโยบายที่ดีที่สุด

หากคุณพบว่าตัวเองตกเป็นเหยื่อของการฉ้อโกงประเภทนี้ Orion Forensics Lab อาจสามารถช่วยรวบรวมพยานหลักฐานและเตรียมหลักฐานเพื่อให้คุณสามารถรายงานหลักฐานที่พบแก่เจ้าหน้าที่ตำรวจ คือ

- เก็บสำเนาอิเล็กทรอนิกส์ของอีเมลต้นฉบับทั้งหมดในห่วงโซ่อีเมล และโดยเฉพาะอย่างยิ่งอีเมลที่ขอชำระเงินไปยังบัญชีธนาคารใหม่และอีเมลติดตามผลจากผู้ไม่ประสงค์ดี

สิ่งสำคัญคือต้องเก็บสำเนาอิเล็กทรอนิกส์ของอีเมลที่ได้รับต้นฉบับและไม่ใช่อีเมลที่ส่งต่อไปยังพนักงานภายในองค์กร เหตุผลก็คืออีเมลมีข้อมูลของผู้ไม่ประสงค์ดีซ่อนอยู่ซึ่งมักจะไม่เห็นเมื่อดูอีเมลผ่านโปรแกรมรับส่งเมล ข้อมูลนี้เรียกว่าข้อมูลส่วนหัวของอีเมลและมีรายละเอียดของคอมพิวเตอร์ทุกเครื่องที่อีเมลส่งผ่านจากผู้ส่งไปยังผู้รับ ส่วนหัวของอีเมลจะประกอบด้วยข้อมูลเวลาและวันที่และอาจเป็นที่อยู่อินเทอร์เน็ตโปรโตคอล (IP) ของผู้ส่ง อุปกรณ์จะต้องได้รับการจัดสรรที่อยู่ IP เพื่อให้อุปกรณ์เชื่อมต่ออินเทอร์เน็ตได้ ที่อยู่ IP นี้จะถูกจัดสรรให้กับลูกค้าโดยผู้ให้บริการอินเทอร์เน็ต (ISP) ดังนั้น หากเราสามารถระบุที่อยู่ IP เริ่มต้นของอีเมลและข้อมูลเวลาและวันที่ เราสามารถระบุได้ว่าผู้ให้บริการอินเทอร์เน็ตรายใดเป็นผู้รับผิดชอบในการจัดสรรที่อยู่ IP และจากประเทศใด การบังคับใช้กฎหมายสามารถยื่นคำร้องทางกฎหมายต่อ ISP เพื่อขอรายละเอียดว่าใครได้รับการจัดสรรที่อยู่ IP ให้ ณ เวลาและวันที่ส่งอีเมล

เมื่อคุณส่งต่ออีเมลภายใน ข้อมูลส่วนหัวของอีเมลเดิมอาจสูญหายได้ ซึ่งเป็นสาเหตุสำคัญที่ต้องรักษาอีเมลเดิมที่ได้รับในรูปแบบอิเล็กทรอนิกส์

กรณีศึกษา – ตัวอย่างกรณีที่เราสามารถช่วยเหลือลูกค้าของเราได้

ตัวอย่างที่ 1 – บริษัทไทยแห่งหนึ่งขอให้เราตรวจสอบอีเมลที่ได้รับจากผู้ฉ้อโกงเพื่อพยายามระบุว่าอีเมลดังกล่าวถูกบุกรุกจากเครื่อข่ายลูกค้าหรือคู่ค้าในสหรัฐอเมริกา เราสามารถแสดงให้เห็นว่าผู้ฉ้อโกงใช้รายละเอียดการเข้าสู่ระบบอีเมลของคู่ค้าในสหรัฐอเมริกาเพื่อเข้าสู่ระบบบัญชีอีเมลผ่านเว็บเมลจากไนจีเรีย และด้วยเหตุนี้อาจระบุได้ว่าคู่ค้าอาจถูกเข้าถึงอีเมลย์ โดยผู้ไม่ประสงค์ดี

ตัวอย่างที่ 2 – ผู้ไม่ประสงค์ดี ได้สร้างที่อยู่อีเมลปลอมซึ่งคล้ายกับที่อยู่อีเมลที่ถูกต้องของลูกค้าของเราเพื่อทำการฉ้อโกง ด้วยเหตุนี้ บริษัทอื่นจึงสรุปว่าเครือข่ายของลูกค้าเราถูกบุกรุก จากนั้นพวกเขาก็นำลูกค้าของเราขึ้นศาลเพื่อฟ้องร้องเรื่องความล้มเหลวในการดูแลเครือข่ายคอมพิวเตอร์ที่ปลอดภัย จากหลักฐานที่มีอยู่ บริษัทอื่นไม่สามารถสรุปได้ Orion ได้ขึ้นศาลในฐานะพยานผู้เชี่ยวชาญของลูกค้าของเราโดยระบุว่าจากหลักฐานที่มีอยู่ทั้งหมดในขณะนั้น เป็นไปไม่ได้ที่จะสรุปว่าระบบอีเมลโดนแฮก เกิดขึ้นได้อย่างไร และบริษัทใดถูกบุกรุก

หากคุณต้องการความช่วยเหลือ โปรดอย่าลังเลที่จะติดต่อ Orion Forensics เพื่อดูว่าเราจะสามารถช่วยได้อย่างไร

หลักสูตรอบรม 1 วัน จัดอบรมให้ความรู้ด้านความปลอดภัยในโลกไซเบอร์แก่พนักงานหรือผู้บริหารของคุณ คลิก

Read More

จัดอบรม Online หลักสูตร Digital Evidence-Unlocking the Secret Course แก่ธนาคารแห่งประเทศไทย

Orion Forensics LAB ได้รับเชิญเป็นครั้งที่ 3 ในการบรรยายออนไลน์ 1 วัน กับหลักสูตร Digital Evidence – Unlocking the Secrets (1) Day แก่ฝ่าย ตรวจสอบภายใน จากธนาคารแห่งประเทศไทย เมื่อวันที่ 26 ตุลาคม 2564

วัตถุประสงค์ของการอบรมครั้งนี้คือ เจ้าหน้าที่ฝ่ายตรวจสอบภายใน ต้องการเข้าใจเพิ่มเติมเกี่ยวกับหลักฐานอิเล็กทรอนิกส์ หากต้องรวบรวมหลักฐานและนำไปใช้ในกระบวนการทางกฎหมาย รวมถึงกระบวนการเก็บรักษาหลักฐานระหว่างการตรวจสอบเพื่อไม่ให้หลักฐานปนเปื้อนหรือได้รับความเสียหาย การพิจารณาของศาลต่อหลักฐานดิจิทัล สุดท้ายคือการทำรายงานนำเสนอหลักฐานในศาล โดยทุกขั้นตอนต้องเป็นไปตามมาตรฐานสากล

องค์กรใดสนใจจัดอบรม สอบถามทางฝ่ายขาย forensics@orionforensics.com

รายละเอียดเพิ่มเติมเกี่ยวกับหลักสูตรนี้ Digital Evidence – Unlocking the Secrets

Read More

จัดอบรม Online หลักสูตร Digital Evidence-Unlocking the Secret Course แก่บริษัท Runexy (Thailand) Col.,Ltd.

Orion Forensics ได้รับเชิญบรรยายหลักสูตร 1 วัน Digital Evidence – Unlocking the Secrets แก่เจ้าหน้าที่จาก บริษัท Runexy (Thailand) Col.,Ltd. โดยบรรยาย ให้ความรู้แก่เจ้าหน้าที่จากฝ่ายขายในประเทศไทยและผู้บริหารจากประเทศญี่ปุ่น เมื่อวันที่ 11 ตุลาคม 2564

โดยวัตถุประสงค์ของการอบรมครั้งนี้คือ ให้เจ้าหน้าที่ทุกฝ่ายเข้าใจเกี่ยวกับ พยานหลักฐานทางอิเล็กทรอนิกส์ และการนำหลักฐานไปใช้ในชั้นศาลมากขึ้น เพื่อนำไปต่อยอดการทำงานในบริษัทต่อไป

องค์กรใดสนใจจัดอบรม สอบถามทางฝ่ายขาย forensics@orionforensics.com

รายละเอียดเพิ่มเติมเกี่ยวกับหลักสูตรนี้ Digital Evidence – Unlocking the Secrets

Read More

การเก็บรักษาสกุลเงินดิจิทัลของคุณให้ปลอดภัย

Cryptocurrencies หรือ สกุลเงินดิจิทัล เช่น บิทคอยน์ (Bitcoin), อีเธอร์เลียม (Ethereum) หรือเหรียญทางเลือก (Altcoins) ได้พุ่งสูงขึ้น เมื่อเร็วๆนี้ มีนักลงทุนรายใหม่จำนวนมากได้เปิดบัญชีซื้อขายแลกเปลี่ยน Cryptoไปทั่วโลก นักลงทุนจำนวนไม่น้อยที่หลงใหลไปกับศักยภาพในการทำกำไรขนาดใหญ่ ซึ่งคนเหล่านี้อาจจะมีระดับความรู้พื้นฐานของตลาด Crypto และวิธีการทำงานขั้นพื้นฐานของเทคโนโลยีเท่านั้น ดังนั้นทำให้คนหลายคนตกเป็นเหยื่อของผู้ที่หลอกลวงฉ้อฉลบนโลกออนไลน์ สูญเสียเงินลงทุนจากการแลกเปลี่ยนบนการดำเนินงานที่หลอกลวงหรือทำให้เกิดข้อผิดพลาดและส่งผลให้พวกเขาสูญเสียการเข้าถึง Cryptoของพวกเขาตลอดไป

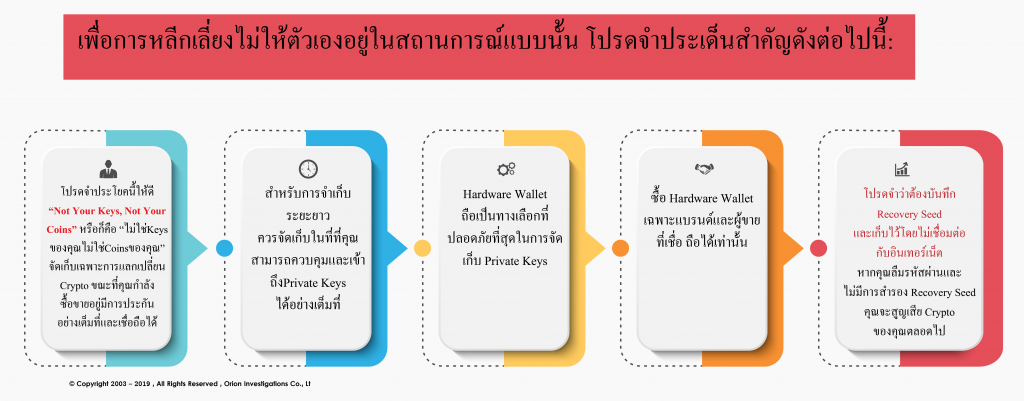

จากการทำความเข้าใจในสกุลเงินดิจิทัล (Cryptocurrencies) ตอนนี้เหมือนจะเป็นเวลาที่เหมาะสมแล้วที่จะพูดถึงขั้นตอนที่คุณจำเป็นต้องใช้เพื่อรักษาให้เงินดิจิทัล (Cryptocurrencies) ของคุณนั้นปลอดภัย มีคำพูดยอดนิยมในโลก Crypto ว่า “Not Your Keys, Not Your Coins” คำกล่าวนี้หมายถึงความจำเป็นในการเป็นเจ้าของ Private keys ที่มีส่วนเกี่ยวข้องกับ Crypto ของคุณ ซึ่งหมายถึงใครก็ตามที่ควบคุม Private keys จะควบคุมการเข้า Crypto ในที่สุด

เมื่อมีคนส่งเงินดิจิทัล (Cryptocurrencies) ให้คุณเช่นบิทคอยน์ (Bitcoin) คุณจะให้ที่อยู่เพื่อรับ และรูปแบบของที่อยู่จะแตกต่างกันไป ตั้งแต่สกุลเงินดิจิทัล (Cryptocurrencies) ถึงสกุลเงินดิจิทัล (Cryptocurrencies) ซึ่งที่อยู่เพื่อรับของคุณ หรือ Receiving Address ก็คือ Public keys ของคุณนั่นเอง

มันเรียกว่า Public keys เพราะคุณสามารถส่งให้ทุกคนได้โดยไม่กระทบต่อเงินดิจิทัล (Cryptocurrencies) ของคุณ การเข้าถึงและเชื่อมโยงกับ Public keys คือสิ่งที่ช่วยให้คุณสามารถเข้าถึงและควบคุมสกุลเงินดิจิทัล (Cryptocurrencies) ของคุณได้ Private keys จะระบุว่าคุณเป็นเจ้าของCrypto และอนุญาตให้คุณถ่ายโอนหรือขายสินทรัพย์ Crypto ของคุณ

เมื่อคุณเก็บเงินดิจิทัล (Cryptocurrencies) ของคุณในการแลกเปลี่ยน การแลกเปลี่ยนจะอยู่ในการควบคุม Private keys และเป็นผลให้ในระหว่างที่คุณเข้าถึงสินทรัพย์ Crypto ของคุณอาจจะไม่สามารถควบคุมได้ ด้วยเหตุนี้จึงควรพิจารณาประเด็นต่อไปนี้เมื่อใช้ในการแลกเปลี่ยน Crypto

- ใช้การแลกเปลี่ยนที่น่าเชื่อถือและได้มาตรฐานเท่านั้น

- ใช้เฉพาะการแลกเปลี่ยนที่มีทางเลือกของการรักษาความปลอดภัย เช่น

- การยืนยันสองระดับ หรือ Two-factor authentication (2FA) ตัวอย่างเช่น Google Authenticator

- Complex CAPTCHAS

- การตรวจสอบผ่านทาง อีเมล (Email) หรือ ข้อความ (SMS) เมื่อเข้าสู่ระบบจากเครื่องหรือเลขที่อยู่ไอพี (IP addresses) อื่นๆ

- ใช้เฉพาะการแลกเปลี่ยนที่มีการรับประกันในกรณีที่พวกเขาได้รับผลกระทบจากการโดนแฮ็ก

- ใช้เฉพาะกับการแลกเปลี่ยนที่มีการจัดเก็บทรัพย์สิน Crypto ใน Cold Wallets เป็นส่วนใหญ่ Cold Wallets คือ Wallets ที่ไม่เชื่อมต่อกับอินเทอร์เน็ต

- ใช้เฉพาะการแลกเปลี่ยนที่มีการประเมินความปลอดภัยทุกปีโดยบริษัทรักษาความปลอดภัยทางไซเบอร์อิสระ

- จัดเก็บการแลกเปลี่ยน Crypto ที่คุณให้ความสนใจและกำลังซื้อขายเท่านั้น

- อย่าใช้การแลกเปลี่ยนเพื่อจัดเก็บสินทรัพย์ Crypto ของคุณในระยะยาว

เมื่อไม่ได้จัดเก็บเงินดิจิทัล (Cryptocurrency) ของคุณในการแลกเปลี่ยน คำถามคือคุณมีทางเลือกอะไรในการเก็บรักษา Crypto ของคุณให้ปลอดภัย? มี Wallets สองประเภทที่คุณสามารถใช้ คือ Hot Wallets และ Cold Wallets อนึ่ง Hot Wallets เป็นกระเป๋าเงินที่เชื่อมต่อกับอินเทอร์เน็ต ในขณะที่ Cold Wallets ส่วนมากจะไม่เชื่อมต่อกับอินเทอร์เน็ต

ก่อนที่เริ่มพูดคุยถึง Wallets ประเภทต่างๆโดยละเอียด มีความเข้าใจผิดอย่างหนึ่งที่ต้องได้รับการแก้ไข คนมักเข้าใจผิดคิดว่า เงินดิจิทัล (Cryptocurrencies) ของพวกเขาถูกเก็บไว้ใน Wallets ซึ่งไม่ใช่ในกรณีนี้ เงินดิจิทัล (Cryptocurrencies) ยังคงอยู่ในบล็อกเชนสาธารณะ (Public Blockchain) ในขณะที่ Wallets เก็บข้อมูลที่จำเป็นในการเข้าถึงบล็อกเชน (Blockchain) ซึ่งจะทำให้ผู้ใช้สามารถทำธุรกรรมได้ ข้อมูลที่ถูกเก็บไว้ใน Wallets จะรวมไป Public Keys และ Private Keys

หากถามว่า Private Keys ถูกสร้างขึ้นมาได้อย่างไร? เมื่อคุณสร้าง Wallets ที่คุณสามารถควบคุม Keys ได้ การสร้าง Private Keys จึงเป็นสิ่งจำเป็น โดยทั่วไปจะทำได้โดยใช้สิ่งที่เรียกว่า Recovery Seed หรือความหายทางคอมพิวเตอร์คือ ค่าที่เอาไว้สำหรับสร้างค่าอื่น ๆ ใหม่ขึ้นมา หรือ กลุ่มคำที่เอาไว้สร้างเป็น Private Keys อีกที Recovery Seed มักจะประกอบด้วยรายการคำสุ่ม 12 หรือ 24 คำซึ่งจะใช้ในการสร้าง Private Keys จากนั้นคุณจะสร้างรหัสผ่านสำหรับการเข้าถึง Wallets

สิ่งนี้เป็นสิ่งสำคัญที่คุณต้องเก็บสำเนาของการ Recovery Seed และเก็บสำเนาไว้ในที่ ที่ปลอดภัย หากคุณลืมรหัสผ่านของคุณ คุณก็สามารถใช้ Recovery Seed เพื่อให้สามารถเข้าถึง Crypto ของคุณได้ หากมีคนอื่นสามารถเข้าถึง Recovery Seed ของคุณ พวกเขาก็จะสามารถเข้าถึง Crypto ของคุณได้เช่นกันและอีกทั้งยังสามารถโยกย้ายถ่ายโอนไปยัง Wallets ที่พวกเขามีสิทธิ์ควบคุมอีกด้วย

สำหรับคำแนะนำในกรณีนี้คือ ควรจดบันทึก Recovery Seed ของคุณลงในสมุดบันทึก หรือกระดาษและเก็บไว้ในที่ปลอดภัย ที่ๆไม่สามารถหาได้ผ่านอินเทอร์เน็ต โปรดจำไว้ว่าหากคุณลืมรหัสผ่านและทำ Recovery Seed หายจะเป็นไปไม่ได้เลยที่จะกู้คืนสกุลเงินดิจิทัล (Cryptocurrency) ของคุณ

Hot Wallets

Hot Wallets มีส่วนดีที่ช่วยอำนวยความสะดวกสบายโดยรวมไปถึงการแลกเปลี่ยนระหว่าง Web Wallets หรือ Software Wallets เป็นโปรแกรมหรือแอปพลิเคชันที่ใช้ติดตั้งบนคอมพิวเตอร์หรือบนอุปกรณ์พกพา

Web Wallet

ช่วยให้คุณเข้าถึง สกุลเงินดิจิทัล (Cryptocurrency) ผ่านทางอินเตอร์เฟสบนเว็บเบราว์เซอร์ คุณต้องสร้าง Wallets และรหัสผ่านเพื่อรักษาความปลอดภัยของ Wallets อย่างไรก็ตามสิ่งสำคัญคือต้องทำความเข้าใจว่ามันขึ้นอยู่กับผู้ให้บริการ พวกเขาอาจยังคงควบคุมทั้ง Public keys และ Private ทั้งนี้ Keys Web Wallet จำนวนมากอนุญาตให้ผู้ใช้ควบคุม Wallets และวิธีที่ปลอดภัยที่สุดในการทำวิธีการแบบนี้คือการเก็บ Private Keys ของคุณบน Hardware Wallet

[ดูรายละเอียดเพิ่มเติมเกี่ยวกับ Hardware Wallet ภายในส่วนของ Cold Wallets]

ทางเลือกนี้จะช่วยให้คุณสามารถควบคุม Keys ของคุณได้อย่างเต็มที่ในแบบวิธีที่ปลอดภัยที่สุด ดังนั้นจึงเป็นสิ่งสำคัญที่คุณต้องทำความเข้าใจและศึกษาก่อนที่จะให้ความไว้วางใจในการให้สกุลเงินดิจิทัล (Cryptocurrency) ของคุณกับผู้ให้บริการ Web Wallet

Software Wallets

การใช้ Software Wallets ช่วยให้คุณสามารถดาวน์โหลดและติดตั้ง Wallets ลงในคอมพิวเตอร์หรืออุปกรณ์มือถือของคุณ ข้อดีของ Software Wallets คือการที่คุณมีสิทธิ์ควบคุมPrivate Keys ของคุณได้อย่างสมบูรณ์

Cold Wallets

Hardware Wallet คืออุปกรณ์ฮาร์ดแวร์ USB ที่ใช้ในการสร้าง Public keys และ Private Keys ซึ่งเก็บไว้ในอุปกรณ์ Hardware Wallet ถือเป็นหนึ่งในตัวเลือกที่ปลอดภัยที่สุดในการปกป้อง Private Keys ของคุณ อุปกรณ์นั้นได้รับการปกป้องด้วยรหัสผ่านที่คุณสร้างและต้องถูกป้อนเพื่อเข้าถึงอุปกรณ์ เมื่อคุณตั้งค่าอุปกรณ์คุณจะได้รับ Recovery Seed ซึ่งตามที่กล่าวไว้ก่อนหน้านี้คุณต้องบันทึกและรักษาความปลอดภัย Private Keys สำหรับ Web Wallets และ Software Wallets ของคุณสามารถจะจัดเก็บไว้ในอุปกรณ์ได้

ซึ่งหมายความว่าเมื่อคุณต้องการเข้าถึงกระเป๋าเงินของคุณ จำเป็นต้องมีอุปกรณ์ที่จะต้องเสียบเข้ากับคอมพิวเตอร์ของคุณหรือเชื่อมต่อผ่าน บลูทูธ (Bluetooth) คำถามที่ผู้คนสงสัยโดยทั่วไปคือ “จะเกิดอะไรขึ้นถ้า Hardware Wallet ของฉันแตกหัก สูญหาย หรือถูกขโมย?” ตราบใดที่คุณยังคงรักษาและครอบครอง Recovery Seed ของคุณ จึงไม่มีปัญหาในการคืนค่าของการเข้าถึง Crypto ของคุณ เพียงแค่ทำเรื่องของการรับ Hardware Wallet ใหม่ และตั้งค่า Recovery Seed ของคุณ จากนั้นคุณถึงจะสามารถเข้าถึงสกุลเงินดิจิทัล (Cryptocurrency) ของคุณได้อย่างเต็มประสิทธิภาพอีกครั้ง

Summary

ตลาดสกุลเงินดิจิทัล “Cryptocurrency” มีความผันผวนสูง การเป็นเจ้าของเหรียญ Crypto / โทเค็น (Tokens) บางส่วนในตอนนี้มีมูลค่าเพียงไม่กี่เซ็นต์ต่อเหรียญ หรือบางส่วนอาจมีมูลค่าหลายพันดอลลาร์ในช่วงเวลาไม่กี่ปี ไม่ใช่เรื่องแปลกที่จะได้ยินเรื่องราวของผู้คนที่ลืมไปว่าพวกเขากำลังเก็บสกุลเงินดิจิทัล (Cryptocurrency) ไว้บนคอมพิวเตอร์ของพวกเขา และส่งผลให้ไม่ว่าจะเป็น การติดตั้งระบบปฏิบัติการใหม่ ขายคอมพิวเตอร์ หรือแม้แต่การลืมรหัสผ่าน ด้วยเหตุนี้จึงทำให้ผู้ใช้ไม่สามารถเข้าใช้เงินดิจิทัล (Cryptocurrency) ของพวกเขาได้อีกต่อไป สกุลเงินดิจิทัลจำนวนที่จะทำให้พวกเขาเป็นเศรษฐี เพื่อการหลีกเลี่ยงไม่ให้ตัวเองอยู่ในสถานการณ์แบบนั้น

“ประเด็นสุดท้ายที่ต้องจำไว้คือไม่มีตัวแทนบริการลูกค้าจากการแลกเปลี่ยนCrypto หรือผู้ให้บริการ Wallets จะขอให้คุณระบุรหัสผ่านกระเป๋าเงินหรือ Recovery Seed หากมีคนขอข้อมูลนี้จากคุณแสดงว่าพวกเขาพยายามหลอกคุณ”

“หากคุณพบว่าตัวเองโชคไม่ดีที่สูญเสียการเข้าถึงสกุลเงินดิจิทัล (Cryptocurrency) ของคุณไม่ว่าจะเป็นผลมาจากการลืมรหัสผ่าน หรือลบกระเป๋าเงินโดยไม่ได้ตั้งใจ ให้ติดต่อ Orion เพื่อปรึกษาและหาวิธีที่พวกเราจะสามารถช่วยคุณได้”

About the Author

เกี่ยวกับผู้เขียน – แอนดรูว์ สมิทธ์ สำเร็จคอร์ส คริปโตเคอเรนซี่เพื่อผู้สืบสวน (Cryptocurrencies for Investigators course) จาก CSITech Ltd และยังเป็นผู้ซื้อขายแลกเปลี่ยนสกุลเงินดิจิทัลต่างๆ (Cryptocurrencies) เขาไม่มีส่วนเกี่ยวข้องกับแบรนด์สินค้าหรือโฆษณาใดๆในบทความนี้

Read More