การจัดการกับอาชญากรรมไซเบอร์ (Cyber Crime) – ธุรกิจของคุณจะรู้วิธีตอบสนองหรือไม่?

อาชญากรรมไซเบอร์ (Cyber Crime) -มีคนกล่าวว่า มีสองสิ่งในชีวิตเราที่ไม่สามารถหลีกเลี่ยงได้ นั่นคือความตายและภาษี ฉันขอแนะนำว่าตอนนี้มีเพิ่มมาอีกเป็นสาม นั่นคือ การเผชิญกับอาชญากรรมทางไซเบอร์ ไม่ใช่เรื่องแปลกที่จะได้ยินวลี “อาชญากรรมไซเบอร์ หรือการก่อการร้ายทางไซเบอร์” จากสื่อต่าง ๆ และบริษัทยักษ์ใหญ่ ถูกแฮ็ก หลายคนยังไม่แน่ใจว่าอะไรก่อให้เกิดอาชญากรรมทางไซเบอร์และอาจตกเป็นเหยื่อหรือไม่

Symantec ให้คำจำกัดความของอาชญากรรมไซเบอร์ว่า อาชญากรรมใด ๆ ที่กระทำโดยใช้คอมพิวเตอร์หรือเครือข่ายหรืออุปกรณ์ฮาร์ดแวร์ คอมพิวเตอร์หรืออุปกรณ์อาจเป็นตัวแทนของอาชญากรรม ผู้อำนวยความสะดวกในการก่ออาชญากรรม หรือเป้าหมายของอาชญากรรม อาชญากรรมอาจเกิดขึ้นในคอมพิวเตอร์เพียงอย่างเดียวหรือนอกเหนือจากสถานที่อื่น ๆ

คำว่าอาชญากรรมในโลกไซเบอร์ครอบคลุมกิจกรรมที่หลากหลายตั้งแต่ Spam emails (อีเมลขยะ), Phishing emails (สร้างให้ดูเหมือนว่ามาจากบริษัทที่ถูกต้องตามกฎหมาย) Identity theft (การขโมยข้อมูลประจำตัว)cyber harassment (การคุกคามทางไซเบอร์) การดาวน์โหลดเพลงโดยผิดกฎหมาย การแฮ็กเครือข่ายและการขโมยข้อมูลของบริษัท (theft of company data)

ธุรกิจจำนวนมากมองว่าอีเมลขยะ Spam emails เป็นสิ่งที่น่ารำคาญมากกว่าภัยคุกคามที่สำคัญ อย่างไรก็ตามแค่พนักงานเพียงคนเดียวคลิกอีเมลขยะ โดยลิงก์ที่คลิกก็จะนำไปสู่เว็บไซต์ที่เป็นอันตรายทันที จากนั้นเว็บไซต์จะดาวน์โหลดและติดตั้งซอฟต์แวร์ที่เป็นอันตรายลงในระบบอย่างลับๆก่อนที่คุณจะรู้ตัวว่าข้อมูลทั้งหมดของ บริษัท ของคุณได้สูญหายไป

ธุรกิจมีภาระผูกพันทางกฎหมายและศีลธรรมในการปกป้องข้อมูลส่วนบุคคลของลูกค้า อย่างไรก็ตาม การรั่วไหลของข้อมูล (Data Leakage) ยังคงเป็นปัญหาใหญ่อย่างหนึ่งที่พวกเขาต้องเผชิญในโลกแห่งเทคโนโลยีในปัจจุบัน การสำรวจจัดทำขึ้นในปี 2555 โดย National Cyber Security Alliance (NCSA) และ Symantec จากธุรกิจขนาดเล็กและขนาดกลาง (SMB) 1,000 แห่ง ผลการวิจัยบางส่วนมีดังต่อไปนี้:

- 87% ของธุรกิจไม่มีนโยบายการรักษาความปลอดภัยอินเทอร์เน็ตที่เป็นลายลักษณ์อักษรสำหรับพนักงาน

- เกือบ 6ใน 10 (59%) ไม่มีแผนฉุกเฉินโดยสรุปขั้นตอนในการตอบสนองและรายงานการสูญเสียการละเมิดข้อมูล

- 75% ไม่มีนโยบายจำกัดการใช้โซเชียลมีเดียของพนักงาน

- 60% กล่าวว่าพวกเขาไม่มีนโยบายความเป็นส่วนตัวที่พนักงานต้องปฏิบัติตามเมื่อพวกเขาจัดการกับข้อมูลของลูกค้าหรือพนักงาน

ภัยคุกคามที่เกิดขึ้นใหม่ในปี 2013 มีอะไรบ้าง?

- Bring your own device (BYOD) –การรวมตัวกันของอุปกรณ์สื่อสารและเทคโนโลยีเป็นประวัติการณ์และนำเสนอความท้าทายที่ไม่เหมือนใครสำหรับทุกธุรกิจ ปัจจุบันผู้คนใช้อุปกรณ์พกพาเหมือนกับPC คาดว่าภายในปี 2014 อินเทอร์เน็ตบนมือถือจะแซงหน้าการใช้งานอินเทอร์เน็ตบนเดสก์ท็อป อุปกรณ์จัดเก็บข้อมูล บริษัทจำนวนมากซึ่งสามารถซิงค์โดยอัตโนมัติไปยังที่เก็บข้อมูลออนไลน์ต่างๆ ในการนำเสนอล่าสุดฉันมั่นใจว่า คนส่วนใหญ่มีโทรศัพท์สมาร์ทโฟนทั้งหมด อย่างไรก็ตามเมื่อฉันถามว่ามีแอนตี้ไวรัสกี่ตัวที่ติดตั้งบนโทรศัพท์ของพวกเขามีเพียงสองคนเท่านั้นที่ยกมือขึ้น ตามรายงานของ NQ Mobile โทรศัพท์ Android เกือบ 33 ล้านเครื่องถูกกำหนดเป้าหมายโดยซอฟต์แวร์ที่เป็นอันตรายในปี 2555

- Social engineering – ผู้โจมตีจำนวนมากกำหนดเป้าหมายเว็บไซต์โซเชียลมีเดียเช่น Facebook หรือ LinkedIn เพื่อรวบรวมข้อมูลข่าวกรองเกี่ยวกับ บริษัท และพนักงาน ไซต์ประเภทนี้อาจเป็นแหล่งข้อมูลมากมาย แต่หลาย บริษัท ยังไม่ตรวจสอบว่าพนักงานคลิกอะไรบนเว็บไซต์

- Phishing ยังคงเป็นหนึ่งในภัยคุกคามที่ใหญ่ที่สุดต่อความเป็นส่วนตัวและความปลอดภัยทางออนไลน์ ฟิชชิงคือแนวทางปฏิบัติในการส่งอีเมลโดยอ้างว่ามาจาก บริษัท ที่ถูกต้องตามกฎหมายเพื่อชักจูงให้บุคคลเปิดเผยข้อมูลส่วนบุคคลเช่นรหัสผ่านและชื่อผู้ใช้

ภัยคุกคามที่ใหญ่ที่สุดบางประการต่อธุรกิจยังคงมาจากภายใน บริษัทพบว่าผู้ใช้ที่มีสิทธิพิเศษมักจะหนีจากการฉ้อโกงได้นานถึง 32 เดือน เมื่อธุรกิจตกเป็นเหยื่อของอาชญากรรมไซเบอร์อาจทำให้องค์กรตกอยู่ในสถานะที่เปราะบางทั้งทางจริยธรรมทางการเงินและทางกฎหมาย เหตุการณ์ทั้งหมดต้องได้รับการปฏิบัติอย่างจริงจัง สิ่งที่เริ่มต้นในตอนแรกเนื่องจากการสอบสวนภายในสามารถขยายไปสู่การสืบสวนอาชญากรรมได้อย่างรวดเร็วซึ่งเกี่ยวข้องกับหน่วยงานภายนอกหรือการสอบสวนอาจรั่วไหลออกสู่สาธารณะหรือสื่อ

บริษัทมักจะหันไปหาเจ้าหน้าที่ไอทีเพื่อเริ่มการสอบสวนและตรวจสอบคอมพิวเตอร์และเครือข่ายเพื่อระบุสิ่งที่เกิดขึ้น ปัญหาคือเจ้าหน้าที่ไอทีมักไม่ได้รับการฝึกอบรมในการจัดการข้อมูลอิเล็กทรอนิกส์ที่ถูกต้องซึ่งอาจต้องอาศัยข้อมูลในศาลในภายหลัง การจัดการข้อมูลอิเล็กทรอนิกส์อย่างไม่ถูกต้องอาจทำให้ความสมบูรณ์ของข้อมูลถูกตั้งคำถามที่ศาลหรือศาลปฎิเสธไม่รับฟังนั้น”

นี่คือจุดที่นิติวิทยาศาสตร์ดิจิทัลสามารถช่วยได้ Digital forensics คือการตรวจสอบข้อมูลอิเล็กทรอนิกส์ที่เก็บไว้ในคอมพิวเตอร์และอุปกรณ์จัดเก็บข้อมูลดิจิทัลทุกชนิด เพื่อหาหลักฐานโดยใช้วิธีการที่ได้รับยอมรับและเป็นมารตรฐานสากล ซึ่งจะทำให้ไม่มีการเปลี่ยนแปลงเกิดขึ้นกับข้อมูลหรือมีการเปลี่ยนแปลงเพียงเล็กน้อยเท่านั้นอุปกรณ์ต่างๆที่สามารถตรวจสอบได้ ได้แก่ คอมพิวเตอร์ แล็ปท็อป ไอแพด โทรศัพท์มือถือ โดยทั่วไปแล้วอะไรก็ตามที่เก็บข้อมูลอิเล็กทรอนิกส์”

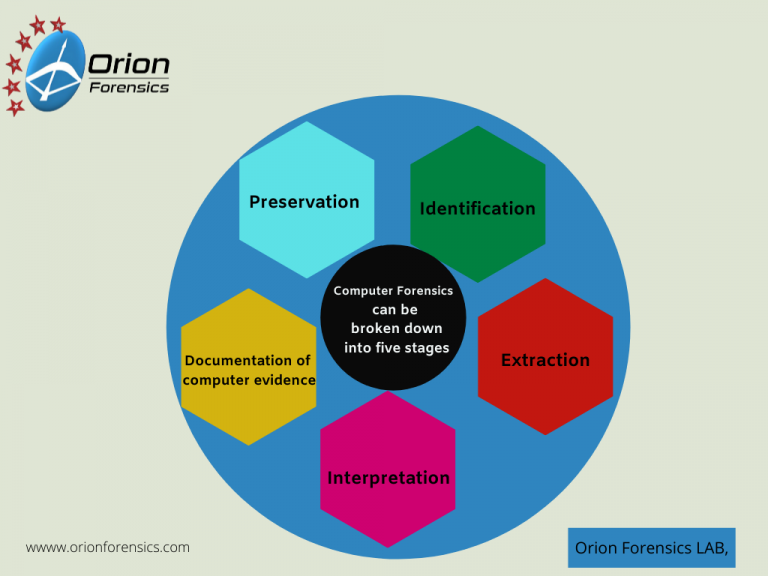

เมื่อมีการสอบสวนทางนิติวิทยาศาสตร์มี 5 ขั้นตอนที่ผู้ตรวจสอบจะต้องดำเนินการ

1.การเก็บรักษา (Preservation)- ข้อมูลจะถูกเก็บรักษาไว้ในลักษณะที่จะไม่มีการเปลี่ยนแปลงเกิดขึ้นกับข้อมูลและด้วยเหตุนี้จึงมั่นใจได้ถึงความสมบูรณ์( integrity) ของข้อมูล

2.การระบุ (Identification) – ปริมาณข้อมูลที่อาจต้องตรวจสอบเพิ่มขึ้นตลอดเวลา ด้วยการดำเนินการค้นหาคำหลักปริมาณข้อมูลจะลดลงอย่างรวดเร็ว

3.การดึงข้อมูล (Extraction) – จำเป็นอย่างยิ่งที่จะต้องดึงข้อมูลออกมาในลักษณะที่สามารถแสดงให้ศาลเห็นว่าความสมบูรณ์และความถูกต้องของข้อมูลได้รับการรักษา

4.การตีความ (Interpretation) – นี่เป็นหนึ่งในขั้นตอนที่ยากที่สุดของการพิสูจน์หลักฐาน ในขั้นตอนนี้จะเกี่ยวข้องกับทักษะและประสบการณ์ของผู้ตรวจสอบเพื่อให้สามารถตีความข้อมูลที่พบและลำดับเหตุการณ์ที่อยู่รอบ ๆ ข้อมูลนั้นได้อย่างถูกต้อง

5.การจัดทำรายงาน (Reporting) – สิ่งสำคัญคือต้องนำเสนอผลการสอบสวนตามความเป็นจริง ในรูปแบบไม่เน้นเทคนิคจนเกินไป ลูกค้า คนทั่วไป ฝ่ายกฎหมาย สามารถอ่านทำความเข้าใจได้

เมื่อต้องเผชิญกับการสอบสวนทางนิติวิทยาศาสตร์ (Digital Forensics) ในช่วงแรกธุรกิจมักจะให้ความสำคัญกับต้นทุนค่าใช้จ่าย ซึ่งถูกต้องแล้ว ค่าใช้จ่ายขึ้นอยู่กับความซับซ้อนของการสอบสวนและจำนวนคอมพิวเตอร์ที่เกี่ยวข้องอาจมีราคาแพง อย่างไรก็ตามควรพิจารณาสิ่งต่อไปนี้:

- หลักฐานที่สามารถหาได้โดยการตรวจทางนิติวิทยาศาสตร์เท่านั้น มักจะพิสูจน์ได้ว่ามีความสำคัญต่อผลการสอบสวนที่นำมาซึ่งความสำเร็จ ของเคสนั้นๆ

- การสอบสวนทางนิติวิทยาศาสตร์มักจะช่วยลดความจำเป็นในการดำเนินการทางกฎหมายได้อย่างเต็มที่

- การตรวจสอบทางนิติวิทยาศาสตร์สามารถประหยัดเวลาส่งผลให้ประหยัดเงิน

คุณต้องพิจารณาว่าธุรกิจของคุณต้องเสียค่าใช้จ่ายเท่าใด หากถูกขายข้อมูลที่เป็นความลับให้กับคู่แข่งหรือความเสียหายที่อาจเกิดขึ้นกับชื่อเสียงของคุณหากรายละเอียดของลูกค้าของคุณถูกขโมย หรือรั่วไหล

บ่อยครั้งที่ฉันได้อธิบายหรือพูดคุยกับผู้ที่เกี่ยวข้องกับเหตุการณ์ที่เกิดขึ้น เกี่ยวกับสิ่งที่ Digital Forensics สามารถกู้คืนจากคอมพิวเตอร์หรือโทรศัพท์มือถือพวกเขามักจะประหลาดใจ ประเภทของข้อมูลที่สามารถกู้คืนได้รวมถึง แต่ไม่จำกัดเพียง:

- ข้อมูลที่ถูกลบ

- เอกสาร

- อีเมล (file แนบในเมล เช่น Words, Excel, Power Point)

- รูปภาพ

- ประวัติอินเทอร์เน็ต

- การสนทนา หรือแชทผ่าน Social Network เช่น Facebook ,line หรือ Skype

- รายละเอียดของไฟล์ที่อยู่ใน USB

- ไฟล์ที่ก๊อบลง USB

สำหรับโทรศัพท์มือถือ (Mobile Forensics) อาทิ ข้อมูลเช่น บันทึกการโทรที่ถูกลบ deleted call logs ข้อความ SMSที่ถูกลบ และ แม้แต่ข้อมูลตำแหน่งเช่นการแก้ไข GPS

ไม่ต้องสงสัยเลยว่าการพึ่งพาเทคโนโลยีของธุรกิจจะเพิ่มขึ้นอย่างต่อเนื่อง หลายคนนำเทคโนโลยีใหม่ ๆ มาใช้อย่างรวดเร็วเพื่อส่งมอบบริการได้อย่างรวดเร็วและคุ้มค่าแก่ลูกค้า การใช้อุปกรณ์พกพาที่เพิ่มขึ้นทำให้พนักงานไม่ต้องอยู่กับโต๊ะทำงานอีกต่อไป อย่างไรก็ตามการใช้อุปกรณ์ดังกล่าวนำมาซึ่งความท้าทายมากมาย

แม้ว่าธุรกิจต่างๆจะนำเทคโนโลยีเหล่านี้มาใช้อย่างรวดเร็ว แต่ก็ไม่ได้ให้ความรู้ อย่างเพียงพอในการรักษาความปลอดภัยอุปกรณ์เหล่านี้ หรือไม่เข้าใจถึงโอกาสที่จะเกิดภัยคุกคาม พวกเขาไม่จำเป็นต้องดูเพียงวิธีป้องกันไม่ให้เหตุการณ์ด้านความปลอดภัยทางไซเบอร์เกิดขึ้น แต่ต้องมีขั้นตอนที่ชัดเจนในการจัดการกับเหตุการณ์เมื่อเกิดสิ่งผิดปกติ นิติวิทยาศาสตร์ดิจิทัลเป็นเครื่องมือที่มีประโยชน์ในการต่อสู้กับอาชญากรรมทางไซเบอร์และหากใช้อย่างถูกต้องและในช่วงต้นของการตรวจสอบอาจป้องกันไม่ให้ข้อมูลสำคัญสูญหายหรือถูกทำลาย

เขียนบทความโดย Andrew Smith- ผู้อำนวยการพิสูจน์หลักฐานดิจิทัล ประจำ Orion Forensics Service (ประวัติ)

Read More

สิ่งที่ทนายความควรรู้เกี่ยวกับการพิสูจน์หลักฐานดิจิทัล (Digital Forensics)

ทุกวันนี้คดีทางกฎหมายส่วนใหญ่มักจะมีส่วนของหลักฐานอิเล็กทรอนิกส์เข้าไปเกี่ยวข้องด้วย ซึ่งหากมีการตรวจสอบและวินิจฉัยอย่างถูกต้องย่อมเป็นโอกาสที่ดีที่จะเข้ามาช่วยในคดีความ โดยการตรวจสอบดังกล่าวจะสามารถเปิดเผยข้อมูลต่าง ๆ ที่น่าสนใจ ซึ่งขอบเขตและค่าใช้จ่ายที่ใช้ในการวิเคราะห์มักขึ้นอยู่กับลักษณะของคดี ดังนั้นถือเป็นสิ่งสำคัญมากสำหรับผู้ตรวจสอบที่จะต้องมีความเข้าใจที่ชัดเจนเกี่ยวกับคดีที่เกิดขึ้น

Read More