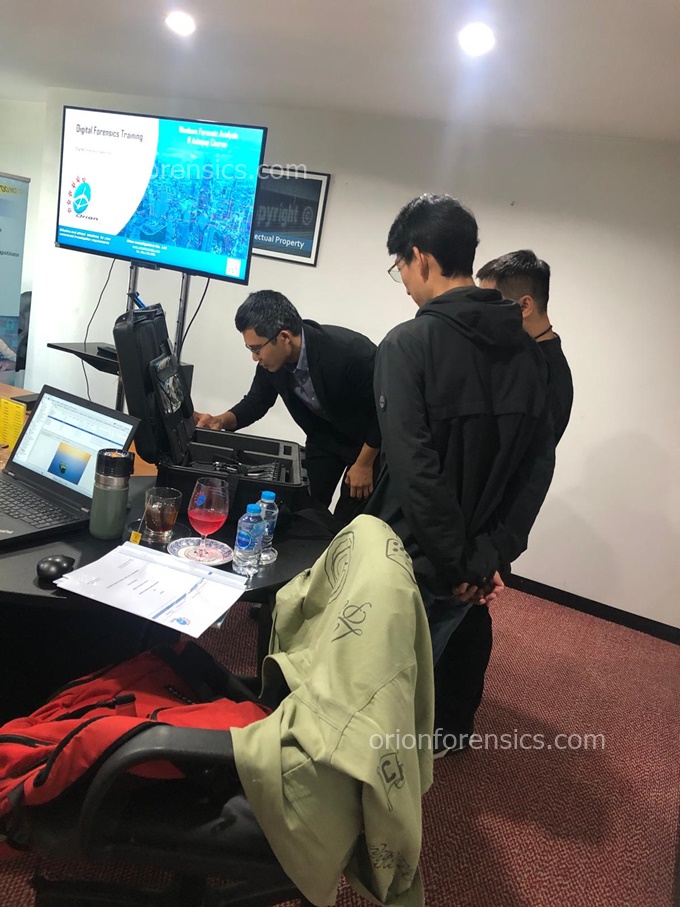

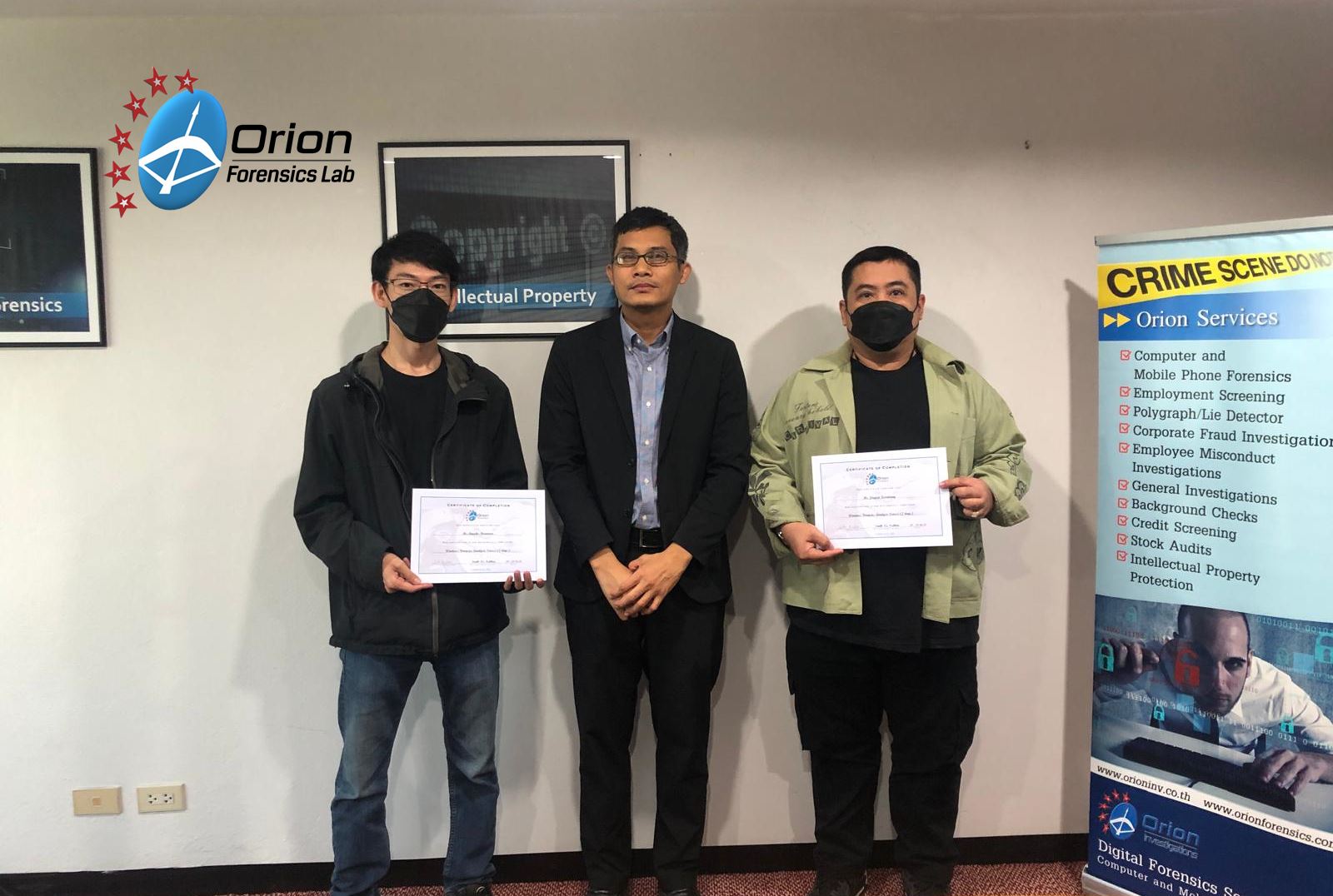

Orion Forensics ได้จัดอบรมหลักสูตร Hands-on Workshop Windows Forensics Analysis Course 2 Days ในวันที่ 24 – 25 ธันวาคม 2024

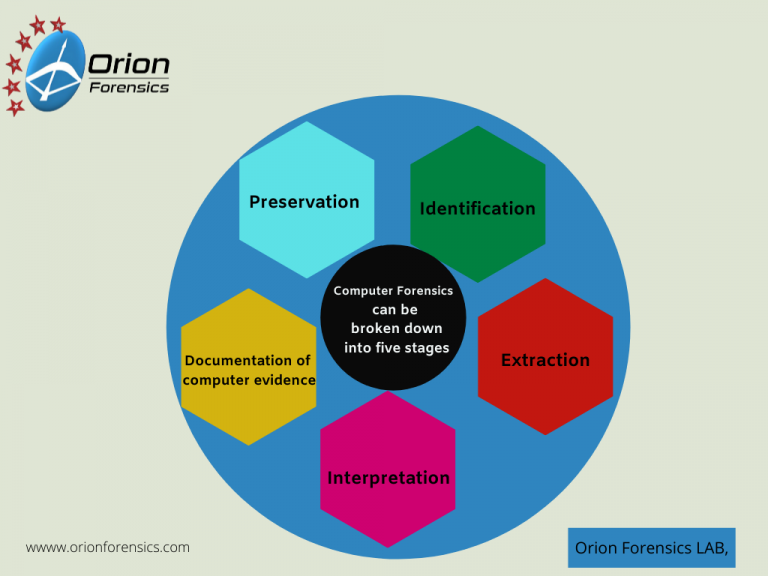

หลักสูตรการอบรมภาคปฏิบัติ 2 วัน เหมาะสำหรับผู้ที่ทำงานด้าน Cyber Security และ Blue Team ที่รับผิดชอบการสืบสวนทางนิติดิจิทัล (Digital Forensic Investigations) และการตรวจสอบดิจิทัล (Forensic Digital Examinations) โดยเน้นการดึงข้อมูลและวิเคราะห์ข้อมูลจากอุปกรณ์ดิจิทัล

- หลักสูตรนี้เหมาะสำหรับผู้ที่ต้องการเป็นนักสืบสวนทางนิติดิจิทัล (Digital Forensic Investigators) หรือผู้ที่ต้องการพัฒนาทักษะด้านนิติดิจิทัล

- ออกแบบโดยผู้เชี่ยวชาญด้านนิติดิจิทัลที่มีประสบการณ์มายาวนานทั้งในและต่างประเทศ

- การอบรมให้พื้นฐานที่มั่นคงในเทคนิค Windows Forensics พร้อมฝึกปฏิบัติจริงผ่านเครื่องมือ Forensics ฟรีและแบบ Open-Source หลากหลาย

การอบรม In-House / On-Site

สามารถจัดอบรมในองค์กรของคุณได้ กรุณาติดต่อฝ่ายขายโดยตรงที่: forensics@orionforensics.com